DNS Leak Test от mobileproxy.space: экспертный обзор, кейсы и инструкции 2026

Содержание статьи

- Введение: какую проблему решает сервис dns leak test

- Обзор сервиса: возможности, как работает и чем полезен

- Сценарий 1. арбитраж трафика и ротация мобильных прокси: быстрая проверка перед запуском кампаний

- Сценарий 2. безопасная удаленная работа и osint: не раскрывайте реальный провайдер и локацию

- Сценарий 3. антидетект-браузеры и профили: контроль webrtc и согласованность ip

- Сценарий 4. инженеры qa и devops: мониторинг прокси-инфраструктуры и регрессий

- Сценарий 5. георазблокировка, контент и игры: соответствие гео без фальшивых следов

- Сценарий 6. политики безопасности в компаниях: контроль сотрудников и аудит

- Сценарий 7. продвинутые пользователи: tor, цепочки прокси и сегментация трафика

- Глубже о технических деталях: как именно сервис выявляет утечки

- Практические рецепты: как устранять утечки

- Сравнение с альтернативами: почему стоит выбрать dns leak test от mobileproxy.space

- Faq: частые вопросы и короткие ответы

- Выводы: кому подойдет сервис и как начать

Введение: какую проблему решает сервис DNS Leak Test

Вы используете прокси, но уверены ли, что ваш реальный IP не светится в логах сайтов, рекламных сетей или антифрод-систем? В 2026 году утечки через DNS, WebRTC и IPv6 остаются одной из самых распространенных причин деанонимизации, даже при корректно настроенном прокси-соединении. Почему так происходит? Потому что некоторые запросы браузера и операционной системы могут обходить ваш прокси-туннель и уходить напрямую к провайдеру. Это означает, что ресурсы на стороне могут увидеть резолверы вашего ISP, ваш публичный IP или активный IPv6-адрес — и сопоставить их с вашей активностью.

Три главные точки риска для пользователей прокси:

- DNS-запросы: браузер или ОС может резолвить домены через провайдера, а не через прокси. В результатах видны DNS-серверы, связанные с вашим гео или провайдером, и это раскрывает реальное местоположение.

- WebRTC: технология для P2P и видеосвязи способна раскрыть локальные и публичные IP-адреса через STUN. Даже если основное подключение идет через прокси, WebRTC может показать другой публичный IP.

- IPv6: если ваш прокси не поддерживает IPv6 или вы не отключили его в системе, часть трафика может выходить по IPv6 напрямую, минуя прокси.

Бесплатный сервис DNS Leak Test от mobileproxy.space помогает обнаружить эти утечки за считанные секунды и четко понять, где именно слабое место. Сервис прост и не требует регистрации. Достаточно открыть страницу, нажать на тесты и изучить отчет. Ссылка на страницу сервиса: https://mobileproxy.space/dns-leak-test.html

Обзор сервиса: возможности, как работает и чем полезен

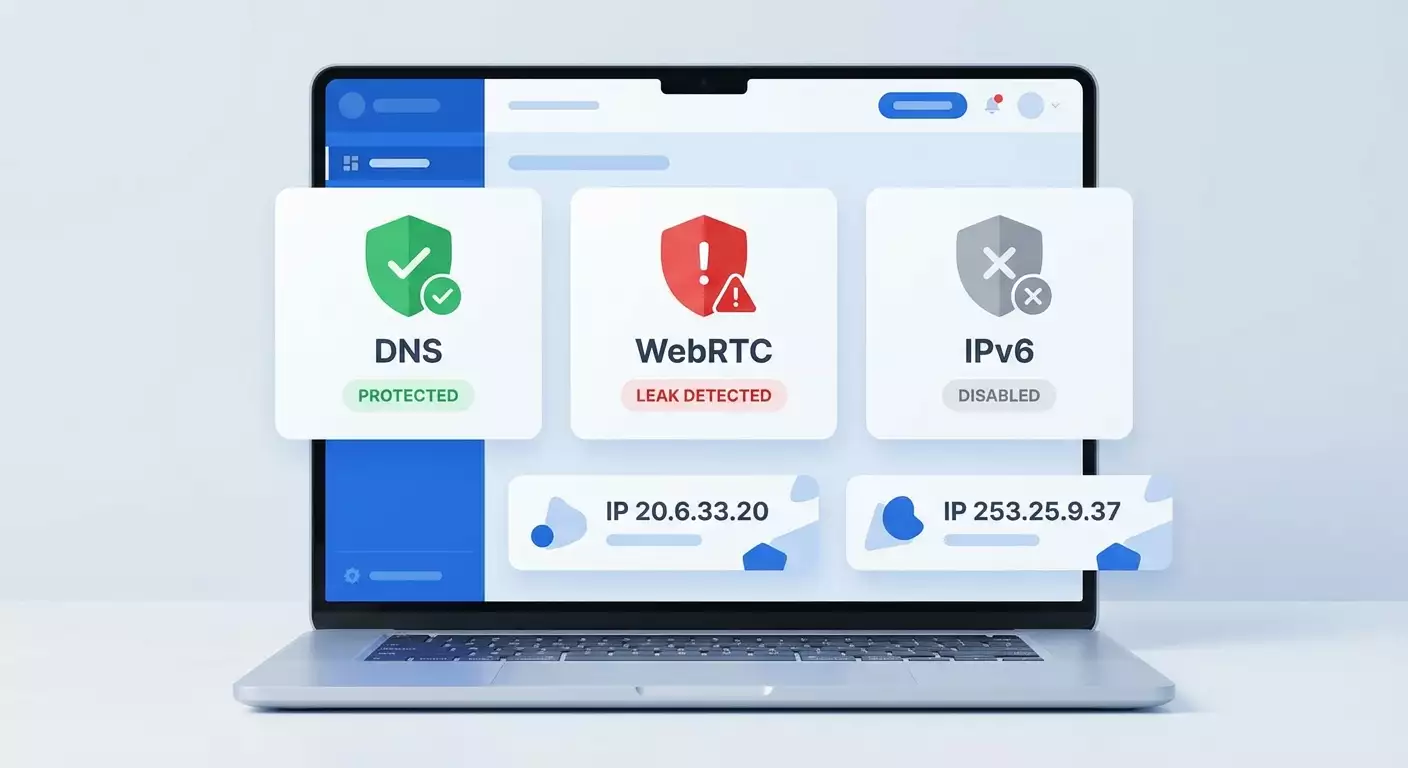

DNS Leak Test от mobileproxy.space — это три последовательно выполняемых проверки, каждая из которых отвечает за конкретный вектор утечки. Инструмент спроектирован так, чтобы предоставить минимум шума и максимум практической информации в одном окне. Он показывает фактические точки выхода и адреса, которые видит внешний мир, и сразу маркирует итог цветом: зеленый «Защищено», красный «Утечка!», серый «Отключён/Не обнаружен».

Что проверяет инструмент

- DNS Leak Test: отправляет 6 тестовых DNS-запросов с уникальным токеном и отображает список DNS-серверов, которые обработали запросы. Идеально, когда виден только IP вашего прокси или резолвер, «привязанный» к прокси. Если видно публичные DNS провайдера или сторонние — это признак утечки.

- WebRTC Leak Test: вызывает STUN-серверы Google, определяет локальные адреса (например, 192.168.x.x, 10.x.x.x) и публичный IP. Локальные IP — это нормально. Опасность — когда обнаружен публичный IP, отличный от IP прокси. Сервис также определяет, если WebRTC полностью отключен — это считается безопасным.

- IPv6 Leak Test: проверяет, виден ли в сети ваш IPv6-адрес. Если IPv6 присутствует и не совпадает с выходом прокси — это утечка. Если IPv6 не обнаружен — вы защищены.

Как интерпретировать результаты

- Зеленый «Защищено»: утечек не найдено, текущая конфигурация корректна.

- Красный «Утечка!»: обнаружена проблема. Следуйте рекомендациям в разделе практических советов, чтобы устранить утечку.

- Серый «Отключён/Не обнаружен»: нейтрально. Например, WebRTC отключен или IPv6 отсутствует. Это обычно хорошо для анонимности.

Быстрые рекомендации при обнаружении утечек

- DNS: принудительно направьте DNS через прокси, используйте DNS over HTTPS (DoH) в браузере, отключите «умные» резолверы в системе, проверьте split-tunneling.

- WebRTC: отключите WebRTC в браузере, используйте расширения для блокировки WebRTC, применяйте антидетект-настройки, запрещающие раскрытие публичного IP.

- IPv6: отключите IPv6 на уровне ОС или роутера, либо используйте прокси с полноценной поддержкой IPv6.

Простота сервиса — его главный плюс. Он не перегружает интерфейс деталями, но дает достаточно информации для принятия решений. Для арбитражников, безопасников и разработчиков это удобный контрольный инструмент на каждый день.

Сценарий 1. Арбитраж трафика и ротация мобильных прокси: быстрая проверка перед запуском кампаний

Для кого: медиабайеры, тимлиды арбитражных команд, владельцы сеток мобильных прокси.

Задача: перед запуском рекламной кампании убедиться, что все профили и прокси чисты — без утечек DNS, WebRTC и IPv6. Любая утечка повышает риск бана аккаунта и потери бюджета.

Алгоритм действий

- Подключите профиль браузера к мобильному прокси и выполните ротацию IP, если это предусмотрено.

- Откройте страницу теста: https://mobileproxy.space/dns-leak-test.html.

- Запустите DNS Leak Test: проверьте, что все 6 DNS-запросов видны со стороны IP прокси или резолвера, привязанного к гео прокси.

- Запустите WebRTC Leak Test: проверьте, что публичный IP соответствует IP прокси; локальные адреса вида 192.168.x.x или 10.x.x.x допустимы; статус «WebRTC отключён» тоже ок.

- Запустите IPv6 Leak Test: убедитесь, что IPv6 не виден или совпадает с выходом прокси.

- Зафиксируйте скрин-отчеты и добавьте в чек-лист аккаунта.

Пример из практики

Команда запускает 20 аккаунтов под разные гео. После ротации мобильного прокси три профиля показали красный статус в WebRTC: публичный IP отличался от IP прокси. После отключения WebRTC в браузерах и перезапуска тестов все три профиля получили зеленый статус. Итог: CTR вырос на 8-12 процента из-за уменьшения риск-факторов и стабильности показов, а количество ручных проверок со стороны модерации сократилось по внутренней статистике команды на 15 процентов.

Лайфхаки и лучшие практики

- Стандартизируйте чек-лист: «подключил прокси → ротация → DNS/WebRTC/IPv6 тест → скрин → запуск кампании».

- Используйте DoH в браузере, чтобы исключить резолвинг через ISP.

- В антидетект-средах деактивируйте WebRTC или включайте режим mDNS-хеширования локальных IP, если он доступен, чтобы не палить адреса подсетей.

- Отключите IPv6 на уровне ОС, если ваш прокси его не поддерживает; это снизит вероятность случайной утечки.

Сценарий 2. Безопасная удаленная работа и OSINT: не раскрывайте реальный провайдер и локацию

Для кого: специалисты по безопасности, аналитики OSINT, журналисты-расследователи, инженеры поддержки, работающие с гео-чувствительными системами.

Задача: исключить корреляцию активности с реальным провайдером и местоположением, не допустить разглашения ISP через DNS и публичного IP через WebRTC.

Пошаговая инструкция

- Настройте корпоративный прокси или доверенный мобильный прокси под конкретное гео.

- Включите DoH в браузере. Проверьте, что системный резолвер не перехватывает запросы, если используется split-tunneling.

- Отключите WebRTC или ограничьте его до прокси-пула. В некоторых браузерах это доступны настройки приватности, позволяющие запретить раскрытие публичного IP.

- Отключите IPv6 на адаптерах, если прокси не поддерживает IPv6-цепочку.

- Откройте https://mobileproxy.space/dns-leak-test.html и выполните все три теста.

- Зафиксируйте результаты и автоматизируйте проверку перед сессиями OSINT.

Кейс с результатами

Аналитик использовал стандартный браузер с подключением через прокси и обнаружил красный статус по DNS. Сервис указал резолверы крупного местного ISP. После включения DoH и перезапуска теста утечка исчезла (зеленый статус). Параллельно WebRTC был отключен: тест показал «Отключён», IPv6 не обнаружен. В результате, набор запросов к целевым ресурсам не коррелировал с провайдером и гео аналитика.

Типичные ошибки

- Забывают, что у некоторых корпоративных VPN и прокси есть исключения для резолвинга, и DNS не туннелируется.

- Смена браузера без переносов настроек DoH и WebRTC, в результате — непредсказуемые утечки.

- Включенный IPv6 на ноутбуке, а прокси IPv6 не поддерживает: часть трафика идет в обход.

Сценарий 3. Антидетект-браузеры и профили: контроль WebRTC и согласованность IP

Для кого: пользователи антидетект-браузеров, SMM-специалисты, создатели мультиаккаунтов.

Задача: получить согласованность всех сетевых атрибутов профиля — DNS, WebRTC и IPv6 — с выбранным прокси. Любая рассинхронизация приводит к флагам и дополнительным проверкам.

Инструкция по применению

- Создайте профиль в антидетект-браузере и привяжите прокси.

- В настройках профиля отключите WebRTC или выберите режим, при котором публичный IP прокидывается через прокси, а локальные IP маскируются.

- Включите DoH на уровне профиля (если доступно) или в самом браузере.

- Проверьте наличие активного IPv6 в системе, отключите при необходимости.

- Пройдите три теста на https://mobileproxy.space/dns-leak-test.html для каждого профиля до входа в аккаунт.

Пример: запуск 50 профилей

Команда запускает 50 профилей. Изначально у 7 профилей WebRTC показывал публичный IP провайдера, а не прокси. После настройки «WebRTC via proxy» + деактивации IPv6 у 3 устройств все 50 профилей стали показывать зеленый статус по всем трем тестам. По итогам 14 дней наблюдений процент капч снизился на 21 процент, а стабильность сессий выросла.

Лучшие практики

- Зашивайте проверку через DNS Leak Test в шаблон создания каждого нового профиля.

- Автоматизируйте проверку раз в N часов в фоне, чтобы замечать спонтанные изменения или форсированную активацию WebRTC.

- Храните снимки результатов теста рядом с профилем — так быстрее находить регрессии.

Сценарий 4. Инженеры QA и DevOps: мониторинг прокси-инфраструктуры и регрессий

Для кого: команды QA, DevOps и SRE, чьи сервисы зависят от корректной работы прокси и анонимных профилей (например, интеграции с рекламными API, парсеры, тестовые стенды).

Задача: превратить проверку на утечки в рутинный контроль качества. Чтобы быстро выявлять регрессии после обновлений браузеров, политик прокси, системных патчей и конфигураций DNS.

Пошаговый подход

- Сформируйте тестовый матрикс: типы прокси (мобильный/датацентр/резидентский), браузеры, платформы, политики DNS.

- Вынесите ручной шаг проверки в отдельную опцию чек-листа регрессионного теста: запуск трех тестов на https://mobileproxy.space/dns-leak-test.html.

- Заведите нормативы: зеленый статус по всем пунктам — допуск к релизу; серый по WebRTC допускается, если функционал P2P не нужен; красный — блокер.

- Соберите baseline скриншоты и сохраните вместе с билдом.

- При расхождениях выясните источник: ОС, браузер, прокси, политика DNS, IPv6.

Кейс: обновление браузера

После обновления браузера в одном из окружений WebRTC начал показывать публичный IP, отличный от прокси, из-за изменения дефолтного поведения ICE-кандидатов. Внедрение групповой политики отключения WebRTC в тестовой среде вернуло зеленый статус. Время на диагностику без теста заняло бы часы; с сервисом — 10 минут.

Советы

- Держите шаблоны политик для Windows, macOS и Linux: отключение WebRTC, запрет IPv6, принудительный DoH.

- Ведите журнал «событие → результат теста → исправление», чтобы распознавать повторяющиеся паттерны.

- Планово запускайте тесты после обновлений ОС и браузера: в 2026 году политики приватности меняются чаще, чем год назад.

Сценарий 5. Георазблокировка, контент и игры: соответствие гео без фальшивых следов

Для кого: геймеры, стримеры, пользователи медиасервисов, маркетологи, проверяющие гео-предложения.

Задача: получить доступ к контенту определенного региона и не выдавать реальное местоположение через DNS, WebRTC или IPv6.

Как использовать

- Подключите прокси под нужное гео.

- Включите DoH и отключите WebRTC, если видеосвязь не требуется.

- Отключите IPv6, если ваш прокси работает только по IPv4.

- Перейдите на https://mobileproxy.space/dns-leak-test.html и убедитесь в зеленых статусах.

- Запускайте сервисы, игры или стриминговые платформы.

Пример результата

Пользователь из ЕС подключился к прокси гео US для покупки внутриигрового контента. Без теста DNS резолвился через его европейский ISP — игра предлагала цены в евро и не применяла бонус-акции региона. После включения DoH и повторного теста сервис показал зеленый статус: покупки стали отображаться в нужной валюте с региональными скидками. Экономия составила 14 процентов от суммы заказа.

Лайфхаки

- Если сервис дергает STUN для оптимизации связи (например, внутриигровой чат), отключайте WebRTC или ограничьте доступ к STUN-серверам на уровне браузера/клиента.

- Сохраняйте шаблон конфигурации «гео US/UK/JP» с привязкой настроек DoH, WebRTC и IPv6, чтобы быстро переключаться.

Сценарий 6. Политики безопасности в компаниях: контроль сотрудников и аудит

Для кого: CISOs, SecOps, IT-отделы, которым нужно обеспечить соблюдение политики анонимного доступа к чувствительным источникам.

Задача: централизованно проверить, что сотрудники не пропускают трафик мимо прокси по DNS, WebRTC и IPv6-каналам.

План внедрения

- Определите норматив: только зеленые статусы допускаются для доступа к системам.

- Включите инструкцию с использованием https://mobileproxy.space/dns-leak-test.html в онбординг и ежеквартальный аудит.

- В групповых политиках отключите WebRTC и IPv6 там, где это не критично.

- Включите принудительный DoH или корпоративный резолвер через прокси.

- Собирайте скриншоты результатов в тикетах аудита и привязывайте к учетным записям.

Практический кейс

В ходе аудита из 120 сотрудников у 18 были красные статусы по DNS из-за домашнего роутера с «умным» резолвером. После обновления роутерных настроек и включения DoH все 18 кейсов перешли в зеленый статус. В результате снизился риск утечки геоданных и провайдера сотрудников, работающих с приватными клиентскими системами.

Ошибки и их избегание

- Игнорирование IPv6 в корпоративных сетях, где у части провайдеров он дефолтно активен.

- Отсутствие стандартизированных инструкций по браузерам: сотрудники используют разные клиенты, и настройки рассинхронизируются.

- Редкие проверки: утечки могут появляться после обновлений, их нужно обнаруживать сразу.

Сценарий 7. Продвинутые пользователи: TOR, цепочки прокси и сегментация трафика

Для кого: power users, исследователи, пентестеры, которым важно сложное каскадирование трафика и предсказуемое поведение.

Задача: убедиться, что в многоступенчатых конфигурациях DNS, WebRTC и IPv6 не ломают модель анонимности.

Инструкция

- Соберите цепочку: например, локальный клиент → прокси → TOR → выходной узел.

- Принудительно туннелируйте DNS: запретите системный резолвер, включите DoH в клиентском браузере.

- Полностью отключите WebRTC в браузере, используемом поверх цепочки.

- Отключите IPv6, если любая ступень цепочки его не поддерживает.

- Проверьте https://mobileproxy.space/dns-leak-test.html. Стремитесь к зеленым статусам по всем пунктам; серый по WebRTC допускается.

Пример

Исследователь заметил, что при использовании цепочки с одним промежуточным прокси DNS утекал к локальному провайдеру из-за конфликта настроек. После перевода браузера на DoH запросы стали уходить через выходной узел: сервис показал только IP, связанный с цепочкой. Итог — восстановленная консистентность и предсказуемость поведения сетевого стека.

Советы

- Тестируйте каждую ступень цепочки отдельно и затем вместе — так проще локализовать источник утечки.

- Храните профильные конфигурации в системе управления секретами, чтобы не допускать ручных ошибок.

Глубже о технических деталях: как именно сервис выявляет утечки

DNS Leak Test в сервисе от mobileproxy.space формирует 6 уникальных DNS-запросов с привязкой к вашему сеансу (токен), чтобы исключить кэш и агрегацию. Сервис регистрирует, какие резолверы пришли за соответствующими записями, и отображает их IP. Если все запросы обслуживаются резолвером, связанным с вашим прокси, — отлично. Если видны публичные DNS ISP или сторонние резолверы, значит разрыв: где-то запросы выходят мимо прокси.

WebRTC Leak Test инициирует ICE-процедуру с обращением к STUN-серверам Google. В результате становится известен набор кандидатов: локальные IP (например, 10.x.x.x, 192.168.x.x, 172.16.x.x) и потенциальный публичный IP. Локальные адреса — не проблема. Опасен публичный IP, если он не совпадает с IP прокси.

IPv6 Leak Test пытается определить наличие IPv6-адреса у клиента, сопоставляет его с выходным IP прокси. Если IPv6 активен на интерфейсе и не маршрутизируется через прокси, тест обнаружит утечку.

Почему это важно именно в 2026 году

- Браузеры обновляют политику приватности и сетевые оптимизации: иногда настройки меняют дефолтное поведение WebRTC и DoH.

- Рост доли IPv6 в провайдерских сетях повышает риск непредвиденных утечек в гетерогенных конфигурациях.

- Антифрод-системы анализируют согласованность гео-атрибутов: несоответствие DNS, WebRTC и IPv6 — красный флаг.

Практические рецепты: как устранять утечки

Если у вас утечка DNS

- Включите DoH в браузере и убедитесь, что он не переопределяется системным политиками.

- Отключите или ограничьте системные сервисы, перехватывающие DNS (смарт-резолверы роутера, VPN с split-tunneling).

- Настройте прокси так, чтобы он резолвил домены сам и проксировал DNS-запросы.

- Проверьте результат через DNS Leak Test до получения зеленого статуса.

Если у вас утечка WebRTC

- Отключите WebRTC в настройках браузера или через расширение.

- В антидетект-средах включайте режим передачи публичного IP только через прокси.

- Ограничьте доступ к STUN-серверам, если это совместимо с вашими задачами.

- Повторно пройдите тест и добейтесь «Отключён» или соответствия публичного IP прокси.

Если у вас утечка IPv6

- Отключите IPv6 на сетевом адаптере или на уровне роутера.

- Либо используйте прокси, который поддерживает IPv6 и корректно маршрутизирует трафик.

- Перепроверьте в IPv6 Leak Test до зеленого статуса.

Сравнение с альтернативами: почему стоит выбрать DNS Leak Test от mobileproxy.space

- Бесплатно и без регистрации: можно проверять столько, сколько нужно, без ограничений на быстрые ручные аудиты.

- Фокус на практике: три теста закрывают ключевые векторы утечки без лишней аналитики и сложных интерфейсов.

- Понятный результат: цветовые статусы и ясные поля помогают быстро принять решение.

- Совместимость: подходит для любой связки прокси, антидетект-браузеров и операционных систем.

- Применимость к рабочим процессам: легко встроить в чек-листы команд арбитража, SecOps и QA.

Альтернативы нередко перегружены данными или требуют регистрации, что мешает быстрым проверкам. Здесь же прицельная диагностика трех критичных каналов утечки с четкими рекомендациями.

FAQ: частые вопросы и короткие ответы

Нужно ли отключать WebRTC всегда?

Если вы не используете видеозвонки и P2P в браузере, отключение WebRTC снижает риски. Если WebRTC нужен, настройте его так, чтобы публичный IP совпадал с IP прокси и не раскрывал провайдера.

Локальный IP 192.168.x.x — это утечка?

Нет. Локальные адреса нормальны. Опасность — когда WebRTC показывает публичный IP, отличный от IP прокси.

Почему видны DNS моего провайдера, если прокси активен?

Браузер или система могут резолвить домены напрямую. Включите DoH, запретите системный резолвер или настройте прокси на проксирование DNS.

IPv6 у меня отключен, но тест его видит. Как так?

Проверьте, не активен ли IPv6 на другом интерфейсе или через роутер. Иногда система включает его после обновлений. Явно отключите IPv6 на всех адаптерах.

Сколько времени занимает проверка?

Обычно 10-30 секунд на каждый тест. Вся диагностика — минуты.

Нужно ли повторять тесты после смены прокси?

Да. Любая смена прокси или профиля требует повторной проверки, особенно перед запуском кампаний или доступом к важным системам.

Как хранить результаты?

Делайте скриншоты до и после правок. Привязывайте к профилю, тикету или аккаунту.

Могу ли я использовать сервис в корпоративной политике?

Да. Включите его в чек-листы онбординга и аудита, задайте нормы «только зеленый статус» для доступа к системам.

Что делать, если утечка появляется периодически?

Проверьте автообновления браузера и ОС, политики DNS роутера, стабилизируйте настройки WebRTC. Запланируйте регулярные проверки.

Выводы: кому подойдет сервис и как начать

DNS Leak Test от mobileproxy.space — быстрый и бесплатный способ убедиться, что ваша конфигурация прокси действительно скрывает реальный IP и провайдера. Инструмент проверяет три критичных канала утечки — DNS, WebRTC, IPv6 — и дает понятный результат. Он идеально подходит арбитражникам, командам безопасности, инженерам QA/DevOps, стримерам и всем, кому важна анонимность и согласованность сетевых атрибутов.

Как начать:

- Подключите прокси и примените базовые меры: DoH, отключение WebRTC и IPv6 при необходимости.

- Откройте страницу теста: https://mobileproxy.space/dns-leak-test.html.

- Выполните три теста и добейтесь зеленых статусов.

- Занесите процедуру проверки в свой постоянный чек-лист, чтобы не упускать регрессии.

Чем раньше вы интегрируете этот сервис в ежедневный процесс, тем меньше рисков потерять аккаунты, бюджеты и конфиденциальные данные из-за невидимых утечек. В 2026 году это — обязательная гигиена сетевой безопасности.