HTTP, HTTPS, SOCKS4 или SOCKS5 в 2026: полный обзор, кейсы и настройка

Содержание статьи

- Введение: какую проблему решают прокси-протоколы в 2026

- Обзор: протокольный «сервис» прокси и его возможности

- Кейс 1: маркетинговая аналитика и парсинг — масштаб, антиблокировки и экономия бюджета

- Кейс 2: реклама и мультиаккаунтинг — стабильные сессии и минимизация флагов

- Кейс 3: игры, стриминг и p2p — низкая задержка и udp

- Кейс 4: devops и корпоративная инфраструктура — стабильные каналы, безопасность и аудит

- Кейс 5: тестирование мобильных приложений, перехват и отладка https-трафика

- Кейс 6: автоматизация загрузок, пакетные менеджеры и ci — когда все должно качаться

- Кейс 7: контентный ресерч и доступ к региональному контенту — корректное гео и приватность

- Технические различия: безопасность, скорость, совместимость

- Настройка: быстрые шпаргалки

- Типичные ошибки и как их избежать

- Комбинации с инструментами

- Сравнение с альтернативами: vpn, ssh, tor и что выбрать

- Faq: 10 практических вопросов

- Выводы: кому подойдет какой протокол и как начать

Введение: какую проблему решают прокси-протоколы в 2026

За последние годы интернет стал сложнее и быстрее, а вместе с ним усложнились и задачи: аналитика и парсинг, управление рекламой и мультиаккаунтинг, безопасное тестирование приложений, доступ к геозависимому контенту и стабилизация соединений в играх. На первый план выходят не просто «прокси как такие», а конкретные протоколы — HTTP, HTTPS, SOCKS4 и SOCKS5 — каждый со своими сильными сторонами и компромиссами. Выбор неправильного протокола приводит к потерям скорости, ошибкам совместимости, утечкам DNS, а иногда — к блокировкам аккаунтов или некорректным метрикам. В 2026 мы опираемся на обновленные реалии: широкую поддержку HTTP/2 и HTTP/3, переход многих API на TLS 1.3, распространение DoH/DoT, нюансы детекции прокси на стороне площадок, активное применение QUIC и рост требований к приватности данных. В этой статье мы детально сравним HTTP, HTTPS, SOCKS4, SOCKS5, разберем, для каких задач каждый оптимален, как их настроить в разных ОС и инструментах, и покажем практические кейсы с цифрами, лайфхаками и типовыми ошибками.

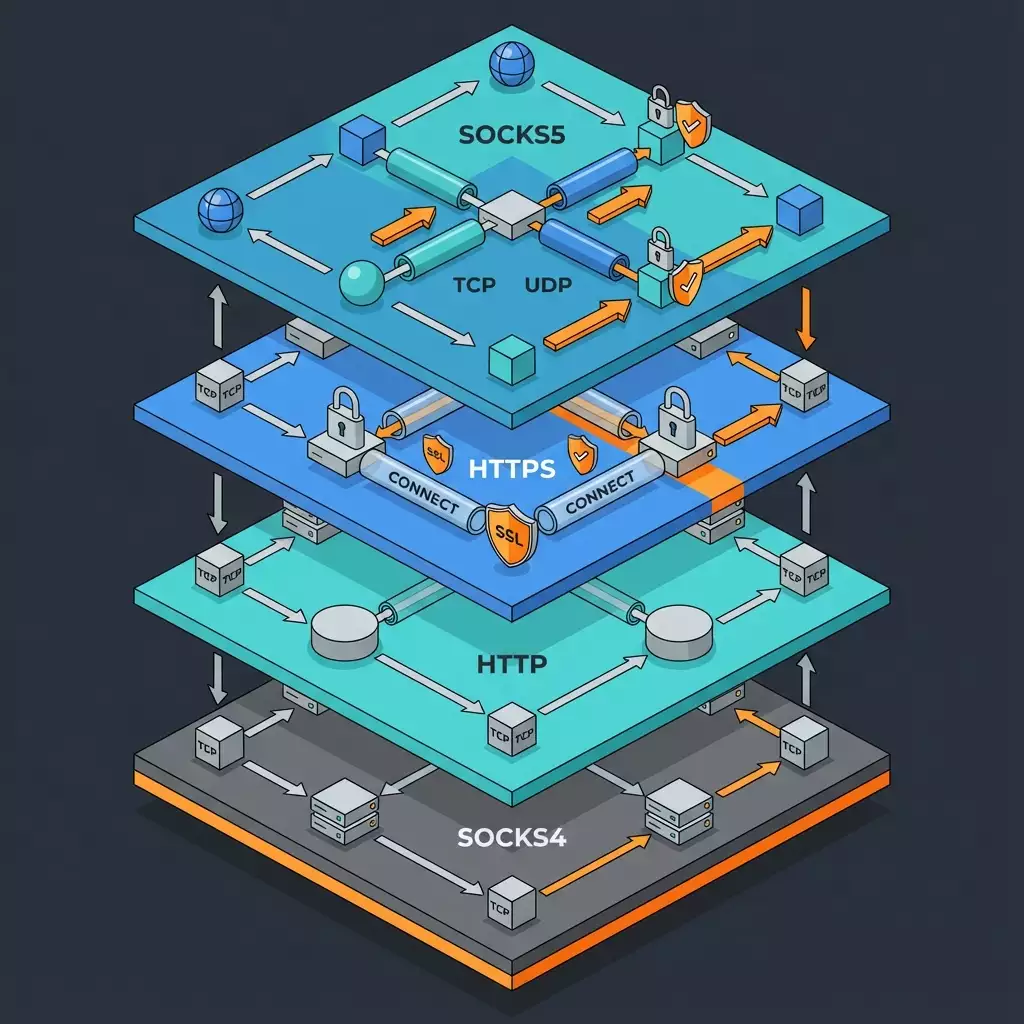

Обзор: протокольный «сервис» прокси и его возможности

Под «сервисом» в контексте этой статьи мы понимаем совокупность протоколов и программных реализаций, которые вы используете для работы через прокси. Это может быть облачный пул резидентских IP, локальный корпоративный прокси-сервер, облачный балансировщик или SSH-шлюз. Главное — понимать технические различия:

- HTTP прокси: работает на уровне протокола HTTP. Подходит для веб-запросов без шифрования. Прост, быстр, но не обеспечивает конфиденциальность содержимого. Поддерживает методы GET/POST и т.д.

- HTTPS прокси: обычно это HTTP-прокси, поддерживающий метод CONNECT для туннелирования TLS. Трафик до целевого сайта шифруется (TLS), а прокси видит только факт туннеля. Это стандарт для безопасной веб-навигации, API и большинства рабочих сценариев.

- SOCKS4: легкий протокол переадресации на уровне сеансового трафика. Без поддержки аутентификации и без UDP. Простой, быстрый, но устаревающий.

- SOCKS5: эволюция SOCKS со встроенной аутентификацией, поддержкой IPv6, доменных имен и UDP ASSOCIATE. Универсален: подходит для игр, VoIP, P2P, нестандартных портов, автоматизации и парсинга.

Ключевые критерии выбора в 2026:

- Безопасность: HTTPS (CONNECT) и SOCKS5 поверх TLS дают лучшую конфиденциальность; SOCKS4 и чистый HTTP — минимум защиты.

- Скорость и стабильность: зависят от реализации и маршрута. SOCKS5 в одноранговых и нестандартных сценариях часто быстрее. Для HTTP/2 и HTTP/3 критична корректная работа туннеля CONNECT.

- Совместимость: браузеры и корпоративные приложения ожидают HTTPS-прокси; игры, P2P и нестандартные клиенты любят SOCKS5. Старые системы порой все еще используют SOCKS4.

- Диагностика и контроль: HTTP/HTTPS-прокси легко инспектировать и логировать; SOCKS5 требует профильных инструментов. Для перехвата TLS трафика в тестовых целях применяют MITM-прокси.

Итог: мы не выбираем «лучший» протокол вообще. Мы выбираем оптимальный протокол для конкретной задачи, учитывая вашу архитектуру, требования к приватности, тип трафика и инструменты, с которыми вы работаете.

Кейс 1: Маркетинговая аналитика и парсинг — масштаб, антиблокировки и экономия бюджета

Для кого и зачем

Агентства и продуктовые команды, которые собирают ценовые данные, отзывы, каталоги, SERP, и мониторят динамику конкурентов.Цель — стабильно выгружать большие объемы, не ловить капчу на каждом шаге и не сжигать бюджеты на «пустые» обходы блокировок.

Какой протокол выбрать

- HTTPS (CONNECT): базовый выбор для HTTP/HTTPS-скрейпинга. Совместим с большинством библиотек (requests, aiohttp, Playwright, Selenium).

- SOCKS5: когда нужен DNS через прокси, IPv6, нестандартные порты, UDP (редко для парсинга, но бывает), а также лучшая устойчивость к фильтрам L7 некоторых площадок.

Пошаговая инструкция

- Определите тип трафика. Если парсите обычные сайты и API — начните с HTTPS-прокси. Если упираетесь в DNS leak или нестандартные роутинги — переходите на SOCKS5.

- Подготовьте пул IP. Ротация каждые 5-15 минут или на каждый запрос. Используйте сегментацию по странам и ASN под нужные площадки.

- Настройка Python requests.

- HTTPS прокси: proxies = {"http": "http://user:pass@host:port", "https": "http://user:pass@host:port"}

- SOCKS5 прокси: установить PySocks и задать proxies = {"http": "socks5h://user:pass@host:port", "https": "socks5h://user:pass@host:port"}. Обратите внимание на суффикс h — резолв через прокси.

- Исключите утечки DNS. Для SOCKS5 используйте socks5h; для HTTPS — запускайте клиента с системным DoH/DoT или резолвом через прокси-балансировщик.

- Параллелизм и таймауты. Оптимально: 5-20 одновременных соединений на IP, таймауты 5-15 сек, backoff 2-3x при 429/5xx.

- Заголовки и поведение. Меняйте User-Agent, поддерживайте cookie-jar, имитируйте реалистичные паузы, используйте HTTP/2, где возможно.

Пример с результатами

Команда мониторинга цен на маркетплейсах увеличила успешные запросы с 74% до 92% при переходе с чистого HTTP-прокси на HTTPS с CONNECT и HTTP/2, сохранив скорость ~950 запросов/мин при 10 IP и ротации раз в 10 минут. Переключение части потоков на SOCKS5 (socks5h) устранало региональные ошибки резолва и подняло долю релевантных карточек на 3,7%. Средний TTFB сократился на 14% за счет географического соответствия IP целевым CDN-узлам.

Лайфхаки и лучшие практики

- Гибридная схема: 80% потока на HTTPS-прокси, 20% — на SOCKS5 для сложных площадок.

- HTTP/2 Prioritization: некоторые библиотеки умеют включать фиксированный приоритет. Это уменьшает капчу на входе.

- Отладка 407/403: 407 — ошибка прокси-аутентификации; 403 — блокировка площадки. Не путайте. Логируйте обе ветки.

- Лимиты на IP: фиксируйте справедливый rate-limit: например 600 запросов/час/IP и 10-15 параллелей на поток.

Кейс 2: Реклама и мультиаккаунтинг — стабильные сессии и минимизация флагов

Для кого и зачем

Медиа-баинговые команды, арбитраж, SMM и CRM-операторы, которым нужны устойчивые сессии в кабинетах, разные гео, минимальные риски банов и корректный трекинг.

Какой протокол выбрать

- HTTPS (CONNECT) — стандарт для рекламных кабинетов, почты и SSO. Высокая совместимость с антидетект-браузерами.

- SOCKS5 — когда важно скрыть DNS-резолв, использовать редкие порты, IPv6 или туннелировать трафик не-браузерных инструментов (API-клиенты, headless-боты).

Пошаговая инструкция

- Антидетект-браузер. Создайте профиль на нужную страну и часовой пояс. В настройках прокси укажите HTTPS или SOCKS5. Для DNS используйте socks5h или расширение с DoH.

- Стабильные IP. Для аккаунтов требуются статические или «sticky» сессии на 24-72 часа. Меняйте IP только при необходимости.

- Cookies и FP. Сохраняйте cookie в выделенном профиле, не смешивайте кросс-аккаунтный кэш. Контролируйте canvas/audio/WebGL-фингерпринт.

- Аутентификация прокси. Используйте логин/пароль, а лучше — whitelisted IP для production-операций.

- Мониторинг. Логируйте статус-коды и «сигналы» (смс-подтверждения, доп.капчи). Ведите метрики на сессию.

Пример с результатами

Команда из 12 баеров перевела 46 кабинетов на HTTPS-прокси с фиксированными IP, отказавшись от ротации в рабочее время. Итог: снижение дополнительных проверок на 28%, рост approve rate кампаний на 6,1%, экономия 12% бюджета за счет уменьшения потерь на восстановление сессий. Для парочки «привередливых» кабинетов включили SOCKS5 с socks5h — ушли странные редиректы из-за DNS.

Лайфхаки и лучшие практики

- Отдельный IP на критичные аккаунты. Не «шарьте» его между сотрудниками.

- Синхронизация времени. Несовпадение часового пояса + IP-гео часто триггерит доп.проверки.

- Раздельные устройства: используйте контейнеры/профили, изоляцию куки и кэша.

- Логи прокси: включите запись CONNECT и ответов 407/5xx — помогает в спорных кейсах с рекламными платформами.

Кейс 3: Игры, стриминг и P2P — низкая задержка и UDP

Для кого и зачем

Геймеры, стримеры и разработчики игровых студий, которым важно снизить пинг, получить доступ к региональным серверам и обеспечить проход UDP-трафика.

Какой протокол выбрать

- SOCKS5 с поддержкой UDP ASSOCIATE — лучший выбор для игр и стриминга.

- HTTPS годится для веб-компонент, лаунчеров и авторизации, но не для игрового UDP.

Пошаговая инструкция

- Проверьте, нужен ли UDP. Большинство игр и стриминговых решений (особенно P2P) выигрывают от UDP. SOCKS5 обязателен.

- Настройка на Windows. Используйте Proxifier: добавьте SOCKS5-прокси, включите правила для исполняемых файлов игры и лаунчера. Проверьте, что включен режим UDP через прокси.

- Linux/macOS. Примените proxychains-ng: в конфиге укажите socks5 127.0.0.1 1080 и socks5_dns. Запускайте игру через proxychains, если поддерживается.

- Обход NAT/CGNAT. При проблемах с подключением используйте мост: SSH -D (динамический порт) как локальный SOCKS5, затем прокиньте через Proxifier.

- Мониторинг пинга. Замерьте ping и jitter до и после. Ищите географически ближний узел к игровому серверу.

Пример с результатами

Игрок из Восточной Европы подключился к SOCKS5-узлу в Франкфурте для EU West сервера. Пинг снизился с 68 до 44 мс, jitter с 11 до 6 мс. Пакет-лосс упал с 1,9% до 0,5%. Стрим на 6 Мбит/с стабилизировался, исчезли короткие фризы. HTTPS-прокси давал стабильный лаунч, но в самой игре эффекта не давал.

Лайфхаки и лучшие практики

- Тестируйте несколько узлов. Маршрутизация меняется по времени суток. Храните 2-3 «запасных» региона.

- QoS и MTU. Проверьте MTU 1452-1472, настройте QoS на роутере для игровых портов.

- Изоляция трафика. Пропускайте через SOCKS5 только игру. Медиа и браузер — напрямую.

Кейс 4: DevOps и корпоративная инфраструктура — стабильные каналы, безопасность и аудит

Для кого и зачем

DevOps-инженеры, админы, SecOps-команды. Нужны контролируемые каналы из корпоративной сети наружу (обновления, контейнеры, CI/CD), а также аудит и соответствие политикам.

Какой протокол выбрать

- HTTPS (CONNECT) — базовый стандарт в компаниях. Легко журналируется, управляется ACL, интегрируется с LDAP/AD.

- SOCKS5 — для нестандартных портов, туннелей CI, репликаторов БД, внутренних сервисов. Используйте внимательно: логгирование сложнее.

Пошаговая инструкция

- Сервер. Поднимите корпоративный прокси (Squid, Nginx в режиме forward proxy для CONNECT, 3proxy или Dante для SOCKS5). Включите аутентификацию и ACL по подсетям/учеткам.

- Клиенты Linux. Экспортируйте переменные окружения: HTTP_PROXY, HTTPS_PROXY, NO_PROXY. Проверьте curl, apt, yum, pip, npm.

- Docker/OCI. В /etc/systemd/system/docker.service.d/http-proxy.conf пропишите прокси-окружение, выполните daemon-reload и restart. Для билда используйте BuildKit с прокси-аргументами.

- Git. git config --global http.proxy http://user:pass@host:port и аналогично для https. Для SSH-репозиториев используйте ProxyCommand или ssh -o "ProxyCommand=..." через corkscrew или nc с CONNECT.

- Windows/macOS. Windows: netsh winhttp set proxy, или настройка в WinINET. macOS: networksetup -setwebproxy и -setsecurewebproxy. Контролируйте исключения (bypass) для внутренних доменов.

- Логи и аудит. Включите логирование CONNECT-запросов, частоты, объемов, статус-кодов и аномалий. Интегрируйте с SIEM.

Пример с результатами

Компания с 300 разработчиками внедрила централизованный HTTPS-прокси с обязательной аутентификацией и списками разрешенных доменов. Время сборок уменьшилось на 18% за счет кэша артефактов и локального зеркала, инциденты с утечками ключей снизились на 32% благодаря блокировке подозрительных исходящих направлений. Дополнительно развернули SOCKS5-шлюз для нестандартных CI-агентов — время деплоя снизилось на 11%.

Лайфхаки и лучшие практики

- Сегментируйте доступ. Разделяйте разработчиков, сервисные аккаунты и внешних подрядчиков.

- NO_PROXY: всегда исключайте внутренние домены, чтобы не гонять трафик через внешний прокси.

- TLS 1.3 и ALPN: убедитесь, что ваш прокси корректно туннелирует современные рукопожатия и не ломает HTTP/2/3.

Кейс 5: Тестирование мобильных приложений, перехват и отладка HTTPS-трафика

Для кого и зачем

QA-инженеры, мобильные разработчики, аналитики. Нужен перехват и модификация трафика, загрузка тестовых payload, воспроизведение edge-кейсов и замеры производительности.

Какой протокол выбрать

- HTTPS-прокси с возможностью MITM в тестовой среде (Burp, mitmproxy). Для production и безопасности клиентов MITM не применяется.

Пошаговая инструкция

- Разверните инструмент. Запустите mitmproxy или Burp Suite в режиме HTTP(S) прокси на ПК.

- Сертификат. Установите тестовый CA-сертификат на устройство (Android: через настройки/безопасность; iOS: профиль и доверие к сертификату). В эмуляторах это проще.

- Настройка устройства. В Wi-Fi параметрах укажите адрес ПК и порт прокси. Для Android 14+ убедитесь, что приложение не использует pinning или используйте фреймворки обхода пиннинга в тестовой среде.

- Трафик HTTP/2/3. Убедитесь, что прокси корректно работает с ALPN и не форсит избыточный даунгрейд. При необходимости включайте HTTP/2, отключайте HTTP/3 на уровне клиента.

- Сценарии. Записывайте сессии, вставляйте задержки, эмулируйте 5xx, подменяйте ответы, измеряйте размер и время.

Пример с результатами

QA-команда выявила, что приложение при нестабильной сети неправильно обрабатывает 204 и 304 ответы, что приводило к дублированию метрик. После эмуляции с помощью mitmproxy и фикса логики ретраев процент ошибочных событий снизился с 3,2% до 0,4%. Переход на HTTP/2 при реальном соединении уменьшил время загрузки экранов на 17%.

Лайфхаки и лучшие практики

- Pinning-стратегия. В бою не отключайте пиннинг. Для теста используйте отдельные dev-сборки и тестовые сертификаты.

- Изоляция среды. Проксируйте только тестовое устройство/эмулятор. Не трогайте прод-диапазоны.

- Лимиты на HTTP/2: иногда уменьшение concurrency на поток стабилизирует измерения.

Кейс 6: Автоматизация загрузок, пакетные менеджеры и CI — когда все должно качаться

Для кого и зачем

Разработчики и CI-инженеры, у которых регулярные билды, артефакты и зависимости. В корпоративных сетях без прокси не обойтись.

Какой протокол выбрать

- HTTPS (CONNECT) — совместим практически со всеми инструментами: curl, wget, apt, yum, pip, npm, Maven, Gradle, Docker, Git.

- SOCKS5 — запасной вариант для нестандартных репозиториев и трудных сетевых топологий.

Пошаговая инструкция

- Глобальные переменные. В окружении билд-агентов установите HTTP_PROXY, HTTPS_PROXY, NO_PROXY. Пропишите исключения для артефактных хранилищ и локальных репозиториев.

- Docker. Настройте прокси для демона и билдов, убедитесь, что docker pull/push работают. Проверьте auth в registries.

- Git и пакетные менеджеры. Укажите прокси в конфиг файлах (npmrc, pip.conf, maven settings.xml, gradle.properties).

- Кэш и зеркала. Оптимизируйте через локальные кэширующие репозитории, чтобы экономить трафик и уменьшить зависимость от внешних сетей.

- Мониторинг ошибок. Разделяйте 407 (прокси-аутентификация) и 403 (доступ к репозиторию), используйте retry с backoff.

Пример с результатами

CI-платформа на 120 daily билдов перешла на централизованный HTTPS-прокси и локальные зеркала. Время среднего билда снизилось на 21%, частота таймаутов при установке npm-пакетов — с 5,4% до 0,8%. Переключение пары проблемных шагов на SOCKS5 устранило DNS-конфликты с внутренним резолвером.

Лайфхаки и лучшие практики

- Pin-настройки. В Dockerfile фиксируйте версии и источники, чтобы кэш работал стабильно за прокси.

- Сертификаты. Если прокси инспектирует TLS, добавьте корпоративный CA в доверенные хранилища CI и контейнеров.

Кейс 7: Контентный ресерч и доступ к региональному контенту — корректное гео и приватность

Для кого и зачем

Маркетологи, редакторы, аналитики и исследователи, которым нужно видеть выдачу и контент так, как его видят пользователи в целевом регионе.

Какой протокол выбрать

- HTTPS (CONNECT) для браузеров и поисковых интерфейсов.

- SOCKS5 с socks5h — когда критичен резолв в целевом регионе и требуется скрыть DNS утечки.

Пошаговая инструкция

- Выбор гео. Берите IP из страны и даже города, релевантного целевой аудитории.

- Настройка браузера. В Firefox включите «Remote DNS» с SOCKS5, в Chromium используйте системные прокси или параметры запуска.

- DoH/DoT. Если HTTPS-прокси, включайте DoH в браузере, чтобы исключить локальные DNS-утечки.

- Смена узлов. Проверьте 2-3 поставщика IP, разный ASN иногда дает другую выдачу.

Пример с результатами

Редакционная команда настроила SOCKS5 с socks5h на Лондон. SERP и виджет погоды стали соответствовать британскому рынку, CTR прогнозов в тестовых кампаниях вырос на 8,9% за счет релевантных сниппетов. При чистом HTTPS-прокси локальный DNS иногда отдавал кэш не из UK — выдача «плавала».

Лайфхаки и лучшие практики

- Сохраняйте чистоту профиля. Используйте приватные контейнеры, чтобы не подтягивать историю и куки из другого региона.

- Проверяйте IP/ASN. Сверяйте, что IP действительно принадлежит нужному провайдеру — от этого зависит локализация CDN.

Технические различия: безопасность, скорость, совместимость

Безопасность

- HTTP: без шифрования, уязвим к перехвату. Использовать только для открытых данных внутри доверенного периметра.

- HTTPS (CONNECT): шифрование от клиента до сайта, прокси видит только туннель. Поддерживает TLS 1.3, ALPN, HTTP/2/3 сквозь CONNECT.

- SOCKS4: нет аутентификации, нет UDP, минимум контроля. Рекомендуется только для легаси.

- SOCKS5: поддержка аутентификации, IPv6, UDP, доменных имен, может работать поверх TLS (реализации зависят). Хорош для сложных сценариев.

Скорость

- HTTP/HTTPS: накладные расходы минимальны, особенно с HTTP/2 мультиплексированием. При корректной конфигурации CONNECT почти не замедляет.

- SOCKS5: эффективен на уровне транспорта, часто выигрывает в нестандартных маршрутах и при UDP.

Совместимость

- Браузеры и офисный софт: лучше поддерживают HTTPS-прокси.

- Игры, P2P, нестандартные клиенты: SOCKS5 — наиболее универсален.

- Старые системы: иногда требуется SOCKS4, но это исключение.

Настройка: быстрые шпаргалки

Windows

- Системный прокси: Параметры сети — Прокси — ручная настройка. Для WinHTTP: netsh winhttp set proxy proxy-server="http=host:port;https=host:port" bypass-list="*.corp.local"

- Proxifier: Добавьте HTTPS или SOCKS5, настройте правила для приложений.

macOS

- networksetup -setwebproxy Wi-Fi host port; networksetup -setsecurewebproxy Wi-Fi host port; networksetup -setautoproxyurl Wi-Fi http://pac.example/proxy.pac

Linux

- Окружение: export HTTP_PROXY, HTTPS_PROXY, NO_PROXY. Для systemd сервисов — Environment=.

- proxychains-ng: в /etc/proxychains.conf добавьте socks5 127.0.0.1 1080 и socks5_dns.

Браузеры

- Firefox: Вручную укажите SOCKS5 и включите «DNS через SOCKS»; для HTTPS — укажите HTTP-прокси и порт CONNECT. DoH — в настройках приватности.

- Chromium: Используйте системный прокси или параметры запуска —proxy-server=socks5://host:port.

CLI и Dev-инструменты

- curl: curl -x http://user:pass@host:port https://example.com; для SOCKS5 — curl --socks5-hostname user:pass@host:port https://example.com

- Git: git config --global http.proxy http://user:pass@host:port

- Docker: Настройте /etc/systemd/system/docker.service.d/http-proxy.conf и перезапустите демон.

Типичные ошибки и как их избежать

- Путаница HTTP vs HTTPS: указываете http-прокси для https-трафика без CONNECT — получаете ошибки. Решение: используйте метод CONNECT.

- DNS leak: прокси работает, но резолв локальный — выдача и маршруты «плавают». Решение: socks5h, DoH/DoT.

- Капча и баны: высокая частота запросов с одного IP. Решение: ротация IP, реалистичный User-Agent, паузы, HTTP/2.

- Ошибка 407: неверная аутентификация к прокси. Проверьте логин/пароль и формат URI.

- Сломанный HTTP/2/3: некорректная прокси-врезка. Решение: актуальные версии прокси-софта, проверка ALPN.

- Смешение трафика: одно приложение мимо прокси. Решение: системные настройки + правила Proxifier/proxychains.

Комбинации с инструментами

- Squid/Nginx (CONNECT) + 3proxy/Dante (SOCKS5): комбинируйте в одной инфраструктуре под разный трафик.

- mitmproxy/Burp: для тестовой инспекции и отладки TLS в dev-окружении.

- Proxy Manager/Rotator: для распределения нагрузки и ротации IP под парсинг и рекламу.

- Proxifier и proxychains: принудительный трафик приложений через нужный прокси.

Сравнение с альтернативами: VPN, SSH, Tor и что выбрать

- VPN: системы и приложения видят интернет как единый туннель. Плюсы: простота для пользователя, системный охват. Минусы: меньше гранулярности, часто нет UDP-проброса на нужных портах, сложнее аудит. Прокси выигрывают гибкостью и совместимостью с софтом.

- SSH -D (SOCKS5): быстрый способ получить локальный SOCKS5. Плюсы: безопасность SSH, простота. Минусы: ручное управление, не всегда масштабируемо, аудит ограничен.

- Tor: максимальная анонимность, но высокая задержка и нестабильность. Не подходит для коммерческого парсинга и игр. Площадки часто блокируют узлы.

- CDN/WARP-туннели: удобны для обхода ограничений, но ограничены политиками провайдера и не всегда предсказуемы для L7.

Почему выбирать прокси-протоколы: вы точно настраиваете, какой трафик идет через прокси, выбираете протокол под задачу, соблюдаете политики компании, масштабируете и логируете. В 2026 это часто лучший баланс между безопасностью, скоростью и контролем.

FAQ: 10 практических вопросов

1. Что выбрать для браузера: HTTPS или SOCKS5?

В большинстве случаев — HTTPS-прокси через CONNECT. Если нужны удаленный DNS-резолв, IPv6 или нестандартные порты — SOCKS5 с socks5h.

2. Помогает ли SOCKS5 обойти капчу?

Сам по себе нет. Он обеспечивает транспорт. Капчу снимают ротация IP, поведенческие задержки, реалистичные заголовки и cookie-менеджмент.

3. Чем HTTPS-прокси лучше VPN?

Гранулярностью и совместимостью с корпоративными системами, аудитом, контролем доступа по приложениям, а не «всем трафиком разом».

4. Нужен ли SOCKS4 в 2026?

Почти нет. Используется для легаси-клиентов. Для новых задач берите SOCKS5.

5. Как исключить DNS-утечки?

Используйте socks5h, включайте DoH/DoT, проверяйте настройки браузера на удаленный DNS, настраивайте системный резолвер.

6. Можно ли туннелировать HTTP/3 через прокси?

Да, при корректной поддержке CONNECT и сквозном ALPN. Прокси не должен ломать рукопожатие QUIC.

7. Почему получаю 407?

Неверные учетные данные к прокси или отсутствует метод аутентификации. Проверьте логин/пароль и формат URI.

8. Что быстрее: HTTPS или SOCKS5?

Зависит от маршрута и реализации. Для веба разницы почти нет. Для UDP и нестандартных сценариев SOCKS5 часто быстрее.

9. Как выбрать гео для парсинга?

Совмещайте страну и ASN целевой платформы. Тестируйте несколько IP пулов, смотрите TTFB и долю блокировок.

10. Можно ли совместить прокси с антидетект-браузером?

Да. Это стандартная практика: HTTPS или SOCKS5 на профиль, отдельные cookie-хранилища и стабильные sticky IP.

Выводы: кому подойдет какой протокол и как начать

HTTP — только для открытых данных и легаси. HTTPS (CONNECT) — ваш дефолт для браузеров, API, офиса, CI/CD и корпоративного периметра. SOCKS5 — инструмент точечной мощности: игры и стриминг с UDP, парсинг с удаленным DNS, сложные сетевые сценарии, нестандартные порты и IPv6. SOCKS4 — для редких старых клиентов. Начните с простого: включите HTTPS-прокси там, где нужен безопасный веб-доступ, и добавьте SOCKS5 для задач, где критичны UDP, DNS через прокси или гибкая маршрутизация. Стандартизируйте конфиги, ведите аудит, автоматизируйте ротацию IP и следите за метриками скорости и стабильности. В 2026 выигрывают команды, которые не спорят о «лучшем» протоколе, а собирают из них правильный технологический стек под каждую бизнес-задачу.