Стоит ли полагаться на многофакторную аутентификацию при обеспечении кибербезопасности

Содержание статьи

- Почему стоит использовать на практике многофакторную аутентификацию

- Особенности работы mfa

- Как внедрить многофакторную аутентификацию обычным пользователям и бизнесу?

- Использование возможностей искусственного интеллекта для усиления mfa

- Какие методы обхода многофакторной аутентификации существуют

- Mfa как часть более глубокой стратегии защиты

- Подводим итоги

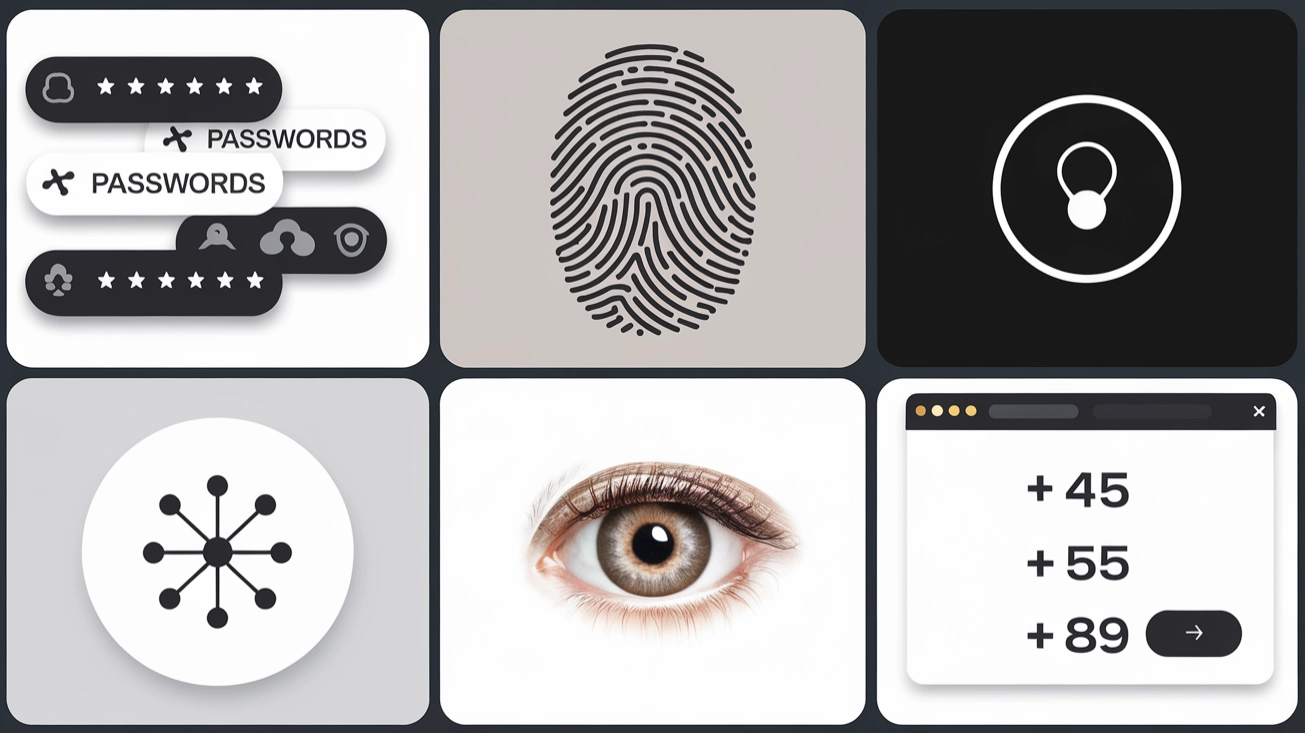

В последнее время существенное внимание потребительский рынок стал уделять обеспечению кибербезопасности. Это актуально и для частных лиц, и для корпоративных клиентов, представителей бизнеса. ИТ-специалисты постоянно работают над тем, чтобы решить существующие проблемы, повысить безопасность работы в сети. Они неустанно разрабатывают новые методики, стратегии, инструменты, которые смогут стать надежной преградой на пути киберпреступников. Одним из наиболее передовых решений за последнее десятилетие по праву можно назвать MFA, то есть многофакторную аутентификацию.

Но по мере того, как совершенствовались механизмы аутентификации пользователей, на месте не стояли и киберпреступники. Они также развивали собственные тактики, создавая решения, способные обходить MFA. На сегодня существует уже достаточно много подобных методик. Параллельно с этим все равно многие специалисты в сфере информационной безопасности считают многофакторную аутентификацию хорошим инструментом для защиты учетных записей. Правильное ли их мнение — достаточно неоднозначный вопрос. Статистика показывает, что практически половина всех учетных записей, которые оказалась в руках у хакеров имели активированную MFA.

В рамках сегодняшнего обзора остановимся подробно на том, что же представляет собой многофакторная аутентификация, какие преимущества для нее характерны. Распишем подробно, как работает данная технология и из каких ключевых компонентов она состоит. Подскажем, как реализовать MFA корректно для обычных и корпоративных пользователей. Приведем пример того, как современные нейросети могут повысить качество многофакторной аутентификации. Выделим методики, что современные злоумышленники используют для обхождения MFA. Расскажем все же, почему одной многофакторной аутентификации будет недостаточно для обеспечения высоких показателей безопасности работы в интернете. Приведем ряд практических рекомендаций, которые позволят организациям повысить показатели защищенности от обхода MFA.

Возможно, вам также будет интересен такой вопрос, как кибервойны прошлого и будущего.

Почему стоит использовать на практике многофакторную аутентификацию

В современном мире, где невозможно представить существование человека без доступа к интернету, цифровая безопасность обрела решающее значение. Многие организации и частные пользователи хранят конфиденциальную информацию в интернете. Помимо этого, мы постоянно взаимодействием с интернетом, подключаемся к разным сайтам, сервисам, регистрируемся на площадках, оставляем свои логины и пароли, что в последующем будут храниться в сети, используем онлайн-аккаунты. Это все то, что представляет собой определенную ценность для интернет-злоумышленников. Если такая информация окажется в ней тех руках, то вы можете столкнуться с достаточно серьезными и вполне реальными последствиями, в том числе и потерей конфиденциальности, нарушением деловой активности, утратой финансовых средств и пр.

Да, те пароли, что вы используете на практике, призваны обеспечить достаточно хорошие показатели защиты цифровых активов. Но, к сожалению, их возможностей в своем большинстве будет недостаточно, по крайней мере в условиях актуальных на сегодня киберугроз. Современные хакеры используют огромное количество разных тактик и методик, которые все же помогают им достигать поставленной цели и получать доступ к пользовательским аккаунтам. Стоит им узнать хотя бы один ваш пароль, как они не упустят возможности попытаться подключиться и к другим аккаунтам, где вы использовали те же самые учетные данные, тем самым повысив эффективность своих работ.

В таких условиях многофакторная аутентификация используется в качестве дополнительного уровня безопасности. То есть в этом случае даже если в руках у хакера окажется ваш пароль, то он не сможет получить доступ к аккаунту. Для подтверждения личности потребуется прохождение дополнительных этапов. В ряде случаев она способна предотвратить последующие действия злоумышленника хотя бы потому, что он не захочет тратить дополнительное время и усилия на взлом таких учетных записей если есть другие, которые не были защищены MFA. На практике данная технология широкое применение получила не только среди частных лиц, но и на предприятиях. Они применяют ее для подтверждения личности пользователей и предоставления им максимально удобного, быстрого доступа к локальной сети.

Среди основных преимуществ, характерных для многофакторной аутентификации стоит выделить:

- Повышение показателей безопасности персональных и бизнес-аккаунтов. Наблюдается снижение рисков, связанных напрямую с человеческим фактором. Как вариант, это может быть некорректное введение паролей, потерянные персональные устройствами.

- Улучшение качества реагирования на внешние инциденты встроенных систем безопасности. При желании MFA может быть настроена на активную отправку предупреждений соответствующий службе в случае, если будут выявлены подозрительная попытки подключения к системе. Благодаря этому можно будет мгновенно реагировать на кибератаки, предотвращать их негативное воздействие на бизнес, а вместе с этим минимизировать любые потенциальные угрозы и материальный ущерб.

- Обеспечение реализации многих современных цифровых инициатив. Благодаря MFA предприятия могут обеспечить достаточно хорошее показатели защиты чувствительной информации организации и отдельно взятых пользователей. В итоге персонал сможет без риска производить разные транзакции, работать в интернете.

Все эти особенности указывают на то, что о внедрении многофакторной аутентификации стоит задуматься и частным лицам, и представителям бизнеса.

В чем особенность адаптивной многофакторной аутентификации

Современные пользователи все чаще стали сталкиваться с таким понятием, как адаптивная многофакторная аутентификация, но не всегда понимают, в чем ее отличие от обычной MFA. Так вот, здесь уже используются бизнес-правила и информация о пользователе для того, чтобы подобрать наиболее подходящие факторы для аутентификации в каждом конкретном случае. Особенно удобным подобное решение будет на практике для предприятий, ведь оно позволяет найти оптимальный баланс между требованиями, что предъявляет корпоративная система безопасности и удобством работы пользователя.

Так, внедрение адаптивных решений в MFA позволяют динамически увеличивать количество шагов в аутентификации пользователя или же наоборот, снижать и их. В качестве основных факторов для ее применения используют:

- количество неудачных попыток, что было зафиксировано при подключении к системе;

- тип устройства, с которого осуществляется подключение к сети;

- географическое местоположение пользовательского устройства;

- физическая удаленность между последовательными попытками подключения к системе;

- тип операционной системы, установленной на пользовательском устройстве;

- функциональные обязанности отдельного пользователя;

- IP-адрес источника.

То есть адаптивная аутентификация предполагает предварительную проработку всех этих факторов и выбор оптимального количества защитных этапов, которые необходимо будет пройти для получения доступа.

Особенности работы MFA

То, как работает многофакторная аутентификация напрямую зависит от используемого метода. Но все же, независимо от нюансов, общий процесс функционирования MFA выглядит следующим образом:

- Пользователь подключается к системе путем ввода своего персонального логина и пароля.

- Система отправляет дополнительный запрос на аутентификацию. То есть после того как предыдущий этап будет реализован корректно, системой отправляется запрос на дополнительный фактор.

- Прохождение 2 этапа аутентификации. Здесь пользователь подтверждает тот запрос, который отправила ему система. Как вариант, это может быть введение одноразового пароля, который был сгенерирован приложением и отправлен на персональное устройство пользователя для подтверждения его личности.

- Прохождение 3 этапа аутентификации. Система может решить запустить большее количество запросов, если предусмотрена соответствующая настройка. В своем большинстве такое решение на практике используется для случаев, когда речь идет о подключении к аккаунтам, имеющим более высокие права доступа, тем, где хранится конфиденциальная и особо чувствительная информация.

- Подтверждение успешной аутентификации выполняется в случае, когда все предыдущие этапы успешно пройдены. Пользователь получая доступ к системе.

Да, реализация подобных действий потребует от пользователя определенного времени, что может вызвать ряд неудобств особенно, когда предстоит срочно выполнить работу. Но в своем большинстве чрезмерного негативного влияния на удобство работы не наблюдается. Но все же итоговый результат напрямую будет зависеть от того, сколько факторов вам потребуется для прохождения MFA. И здесь предусмотрено 3 отдельные категории:

- Факторы знания.

- Факторы владения.

- Факторы неотъемлемого свойства.

Рассмотрим каждую из них более подробно.

Факторы знания в многофакторной аутентификации

В многофакторной аутентификации фактор знания представляет собой то, что знает исключительно пользователь. Это может быть индивидуальный пароль, ПИН-код. Постепенно эта область в MFA расширяется, пополняется новыми факторами. Так, на сегодня достаточно популярным вариантом стало введение ответа на, скажем так, «секретный вопрос», как вариант эмблема школы пользователя, девичья фамилия мамы, кличка первого кота или собаки и пр.

Но все же специалисты не рекомендуют использовать данную методику на практике так как злоумышленники легко могут узнать подобную информацию из профилей в социальных сетях. Пользователи очень часто ведут себя крайне опрометчиво, прописывая такую информацию в своих профилях. Более того факторы знаний очень часто подвергаются фишинговым атакам, многие из которых, увы, оказываются успешными. В данном случае лучше использовать проверенные решения, а именно пароли, состоящие из большого количества (12-15) элементов: букв цифр, символов.

Факторы владения в многофакторной аутентификации

Факторы владения в MFA — это то, что может знать исключительно пользователь, то, что будет направляться именно на его персональное устройство. На сегодня наибольшее применение на практике в данном случае получили следующие решения:

- Одноразовый пароль. Он может направляться на пользовательское устройство через электронную почту или в виде SMS-сообщения.

- Push-уведомления. Это уведомление, которое будет появляться на экране смартфона пользователя в виде всплывающего окошка и содержать просьбу подтвердить запрос на доступ. Сама суть такого способа защиты состоит в том, что устройство, на которое приходит Push, будет находиться непосредственно в руках пользователя.

- Матричная карта. Представляет собой бумажную карту, которая распечатывается из PDF-файлов. Она будет представлена в виде таблицы со строками и столбцами из разных цифр, символов. Пользователи должны будут выбрать из соответствующих ячеек уникальной карты, находящейся в их распоряжении определенные комбинации.

- Аппаратный токен. Сюда относят ключи FIDO2 и любые другие физические устройства, подключаемые пользователем к его персональному компьютеру. Здесь будут содержаться зашифрованные данные, которые и помогут идентифицировать пользователя.

Такие факторы уже имеют более высокие показатели защиты и минимизируют вероятность перехвата чувствительной информации сторонними лицами.

Факторы неотъемлемого свойства в многофакторной аутентификации

К факторам неотъемлемого свойства, получившим применение в многофакторной аутентификации относят все те данные, что присущи определенному пользователю. Если факторы знаний это то, что человек будет знать, а факторы владения то, что находится в его распоряжении, то факторы, относящиеся к данной группе — это уже часть самого человека. Еще их называют фактором биометрической аутентификации. Сегодня на практике применение получили следующие варианты:

- распознавание голоса;

- сканирование сетчатки глаза;

- распознавание лиц;

- сканирование отпечатков пальцев.

Учитывая саму природу этих факторов, биометрическую аутентификацию будет достаточно сложно, а в своем большинстве и невозможно пройти на практике лицам, не обладающим этими свойствами. Поэтому на сегодня такая MFA считается одним из наиболее безопасных способов доступа.

Дополнительные факторы в многофакторной аутентификации

Наряду с основными факторами, которые использует современная MFA на практике, также широкое применение получили и дополнительные решения. В частности, речь идет о следующем:

- Фактор местоположения. В этом случае система может проверять запросы исходя из реального географического местоположения пользовательского устройства или же его IP-адреса. Это то, что позволяет убедиться в том, что входящие действия исходят непосредственно от авторизированного участника.

- Фактор времени. Данный элемент будет определять попытку подключения со стороны пользователя с учетом времени использования. Как вариант, если с рабочего компьютера будет поступать запрос на подключение в нерабочее время, то с высокой долей вероятности система предложит дополнительный фактор для подтверждения законности аутентификации.

- Фактор поведения. Здесь речь идет об анализе шаблонов пользовательского поведения. Система может отслеживать то, какие кнопки нажимал человек и в какой последовательности при подключении к аккаунту. Если в какой-то момент шаблонное поведение будет нарушено, то это приведет к тому, что система попросит пройти дополнительный этап аутентификации.

Если использовать на практике совокупность всех этих факторов, то можно значительно усилить классическую MFA, добавить ей интеллектуальности. Удобно то, что такие более сложные механизмы безопасности не потребуют от пользователя никаких действий, не окажут негативного влияния на скорость его работы. То есть это и будет адаптивная многофакторная аутентификация, о которой мы уже упоминали выше.

Как внедрить многофакторную аутентификацию обычным пользователям и бизнесу?

Первое, на что хотелось бы обратить ваше внимание, так это на то, что физическим лицам многофакторную аутентификацию стоит использовать при подключении к любым интернет-ресурсам и приложениям, где это априори предусмотрено. Это то, что позволит вам защитить собственные учетные записи от действий хакеров. В своем большинстве площадки сами предоставляют пользователям соответствующую информацию, в том числе и особенности настройки учетной записи с учетом MFA. Если же подобного нет, то вы можете воспользоваться справочной документацией сайта или же программного продукта. Хотим также обратить внимание на то, что в качестве факторов аутентификации не стоит использовать вашу электронную почту, телефонные звонки либо же текстовые сообщения. Стоит остерегаться сайтов, которые поддерживают исключительно эти методы.

В случае с бизнес-пользователями ситуация несколько иная. Настройка потребует более глубоких проработок. Более того, все те этапы, которые надо будет реализовать при внедрении MFA в бизнес, напрямую зависят от ресурсов и потребностей вашей компании. В своем большинстве эти работы выполняются специалистами отдела информационной безопасности либо же ИТ-специалистами. Но в любом случае предстоит реализовать следующие работы:

- Определяем типы факторов MFA, которые будут актуальны именно для вашего бизнеса. Здесь надо исходить из общих потребностей организации в обеспечении безопасности, наличия доступных ресурсов. В любом случае необходимо выбрать минимум 2 фактора, представленных в разных категориях. Здесь также не рекомендуется использовать подтверждение путем телефонных звонков, текстовых сообщений или электронной почты, так как подобное взаимодействие злоумышленники могут перехватить достаточно легко.

- Подбираем тот вариант многофакторной аутентификации, что будет оптимальным именно в вашем случае. На сегодня уже существует достаточно широкое разнообразие коммерческих решений, в том числе с открытым кодом, которые смело можно использовать на этапе внедрения MFA. То есть вам надо подобрать такой вариант, который поддерживал бы все те факторы, что вы выбрали на предыдущем этапе и соответствовал вашим запросам по стоимости. Также еще важно, чтобы в рамках вашей системы все это можно было бы реализовать с технической точки зрения.

- Интегрируем многофакторную аутентификацию в бизнес-систему. Как вариант, вы сможете интегрировать MFA в существующую у вас систему безопасности или выполнить ее полное обновление уже на основании более передовых современных решений. Хотим обратить внимание на то, что в ряде случаев может потребоваться внесение корректировок в код приложений или же непосредственно в сетевую инфраструктуру.

- Проинструктируйте всех пользователей, что будут работать через вашу обновленную систему информационной безопасности. Вы должны предоставить каждому из них дополнительные факторы, на основании которых будет выполняться аутентификация, чтобы они смогли самостоятельно подключаться, не прибегая к сторонней помощи.

- Держите под полным контролем систему MFA. В частности, вам важно регулярно следить за производительностью и безопасностью используемых решений, а также обновлять их сразу же, как в этом будет возникать необходимость. Это то, что позволит вам поддерживать на высоком уровне эффективность вашей многофакторной аутентификации и минимизировать сторонние несанкционированные подключения.

Все эти этапы необходимо реализовать максимально корректно. Даже незначительные ошибки могут стать уязвимым местом в системе безопасности вашего бизнеса и привести к тому, что злоумышленники получат доступ к важной конфиденциальной информации.

Использование возможностей искусственного интеллекта для усиления MFA

Решения в области адаптивной MFA в последнее время все чаще стали использовать на практике технологии искусственного интеллекта и машинное обучение. С их помощью можно более легко и глубоко анализировать существующие шаблоны и выявлять подозрительную активность при попытке подключения к системе. Современные нейросети активно используются для отслеживания активности пользователей в достаточно широком временном интервале, что позволяет им выявлять закономерности и формировать базы пользовательских профилей. В последующем каждое новое подключение будет выполняться путем сравнения шаблонного поведения с тем, что происходит в данный момент времени. Любые несоответствия будут вызывать подозрения и приводить к тому, что система направит соответствующее уведомление в службу информационной безопасности.

В частности, к необычному пользовательскому поведению могут относиться:

- Попытки подключения с других рабочих мест.

- Использование для подключения новых устройств.

- Попытки подключения в нестандартное для данного пользователя время.

В зависимости от предварительных настроек алгоритмы машинного обучения способны присваивать всем подозрительным событиям так называемые баллы риска, а на их основании в последующем буквально в режиме реального времени с учетом существующих бизнес-политик подбирать наиболее подходящую комбинацию факторов аутентификации. Как вариант, если нейросеть присвоит тому или иному подключению статус низкого риска, то пользователь сможет подключиться к системе уже через свой логин и пароль. Если же показатель риска окажется средним, то ему может быть предложено дополнительно ввести код, полученный на электронную почту или в виде SMS-сообщения. Если же система идентифицирует риск как высокий, то пользователю может быть вовсе отказано в доступе.

Какие методы обхода многофакторной аутентификации существуют

Эффективность многофакторной аутентификации состоит в том, что пользователям приходится подтверждать собственную личность при подключении к сети путем комбинации различных факторов. Выше мы уже познакомились с основными группами, а также теми решениями, что представлены в них. Но все же, несмотря на кажущуюся надежность даже такой многоуровневый подход достаточно часто на практике не дает желаемых результатов. А все дело в том, что хакеры нашли немало способов обходить подобные ограничения. В частности, речь идет о:

- Фишинговых атаках. Суть данной методики состоит в том, что в ходе подключения к сайтам пользователи попадают на цифровые уловки злоумышленников и вводят собственные учетные данные или же коды не на целевом ресурсе, а на площадках, находящихся под управлением хакеров.

- Хищение сессий. В данном случае под внимание недобросовестных личностей попадают cookie-сессии после пользовательской аутентификации. В итоге эффективность MFA сводится буквально к нулю.

- SIM Swapping. Данная методика направлена на компрометацию многофакторной аутентификации, которая реализуется при помощи SMS-сообщений. Реализуется она путем переноса номера телефона пользователя на себя. Да, здесь потребуется использование методов социальной инженерии или же наличие сообщника непосредственно в компании, предоставляющей услуги сотовой связи.

- Push-бомбардировка. Предполагает отправку огромного количества уведомлений MFA после того, как в их распоряжении уже окажется пользовательский пароль. В итоге человек банально теряется и может одобрить тот запрос, что был направлен злоумышленником просто для того, чтобы этот поток сообщений прекратился.

- Атаки через посредника. В данном случае злоумышленники используют такие инструменты, как перехват токенов сессии, фишинговые наборы, а в последующем передают их вполне законным сервисам, в результате чего злоумышленники получают соответствующий доступ.

- Социальная инженерия в чистом виде. А в своем большинстве компании позволяют своему персоналу, работающему на удаленке сбрасывать пароли, что используются в многофакторной аутентификации без физического присутствия. Но если не предусмотреть многоуровневой проверки пользовательской личности, специалисты службы безопасности организации могут достаточно легко поддаться обману со стороны злоумышленников и перенаправить эту информацию им, а не реальному сотруднику.

К сожалению, все эти методики используются сегодня на практике злоумышленниками достаточно часто, что уже само по себе значительно снижает эффективность MFA. Но параллельно с этим сбрасывать методику со счетов не стоит, ведь она значительно усложняет работу злоумышленников в процессе получения доступа к личным учетным записям. Но все же надо понимать, что полностью полагаться на данную методику не стоит, ведь вышеописанные методы наглядно говорят о том, что данных мероприятий явно будет недостаточно. Если злоумышленник реально нацелен на вашу учетную запись, то он сделает все от него зависящее, чтобы преодолеть все эти защиты.

А это значит, что бизнесу необходимо будет совершенствовать существующие методики, обеспечивая более высокие показатели защиты корпоративных сетей. Во всем этом MFA должна стать частью более глубокой и комплексной системой защиты. Такой, которая сможет выставить в случае, если один из слоев безопасности окажется скомпрометированным.

MFA как часть более глубокой стратегии защиты

Комплексный подход, предполагающий комбинацию многофакторной аутентификации и многих других пересекающихся между собой мер безопасности — это то, что способно сформировать более глубокую стратегию защиты учетных записей и минимизировать успешность злоумышленников в получении доступа к ним. Вот несколько основных рекомендаций, которые стоит использовать на практике:

- Усиление уровня защищенности конечных точек. Здесь хорошо себя на практике показало развертывание инструментов обнаружения и мгновенного реагирования уже непосредственно на уровне хоста. Это позволит выявить несанкционированный доступ и предотвратить его.

- Использование таких методик MFA, где будет наблюдаться повышенная стойкость к фишингу. В частности, это может быть использование FIDO2, то есть аппаратных ключей безопасности, биометрической аутентификации и других схожих методик.

- Обеспечение комплексной защиты от фишинга. В своем большинстве злоумышленники используют на практике продуманные до мелочей атаки, в основе которых лежит социальная инженерия. Именно они дают на практике максимальные результаты, позволяют получить доступ к пользовательским учетным данным.

- Внедрение в локальные корпоративные сети специализированных инструментов для защиты учетных данных. Речь идет об использовании систем раннего обнаружения, расследования и автоматизированного реагирования на попытки несанкционированного доступа, захваты учетных данных в облачной среде. Это то, что позволит минимизировать ущерб от хакерских атак.

- Повышение осведомленности пользователей и их обучение. Именно конечный пользователь должен следить за поддержанием безопасности его устройства, реагировать на нехарактерные действия, тем самым распознавая попытки фишинга или другие способы подключения к учетным записям.

- Наличие запасного плана, который позволит максимально быстро восстановить работоспособность системы или отдельно взятой учетной записи в том случае, если кибератака все же произойдет. Как вариант, вы должны понимать, как можно будет оперативно отозвать токены доступа или же провести расследование всех подозрительных входов.

Современные киберугрозы отличаются повышенной гибкостью, динамичностью. К сожалению, на сегодня не существует методик, что способны обеспечить максимально высокие показатели защиты от действий злоумышленников. Все же стратегия глубокой защиты, которая среди прочего также будет включать и элементы многофакторной аутентификации — это то, что способно дать достойный результат на практике. Даже если один слой безопасности откажет, то остальные вполне смогут противостоять киберугрозе. К тому же важно постоянно следить за меняющимися тенденциями на рынке, в том числе и теми методиками, которые используют злоумышленники для получения доступа к пользовательским устройствам. Это то, что позволит вам вносить корректировки в существующую систему безопасности, тем самым повышая ее стойкость к несанкционированному доступу.

Подводим итоги

Надеемся, что та информация, которую мы привели в сегодняшнем обзоре, поможет вам по-новому взглянуть на собственную систему информационной безопасности, выявить ее слабые места и найти способы, что позволят повысить ее стойкость к несанкционированному доступу и прочим действиям злоумышленников. В любом случае основой даже самой сложной и глубокой системы должна быть многофакторная аутентификация. А вот набор ключевых факторов напрямую будет зависеть от специфики деятельности вашей организации.

Также хотим обратить ваше внимание на такой продукт, как мобильные прокси сервиса MobileProxy.Space. Это сервер-посредник, который будет пропускать через себя весь поток между пользовательским устройством и интернетом, подменяя реальные технические параметры вашего компьютера, ноутбука на собственный IP-адрес, геолокацию. Благодаря этому сохраняется ваша анонимность и безопасность работы в сети, возможность обходить различные ограничения доступа и подключаться к сайтам из разных стран и регионов мира, применять автоматизированные решения для ускорения и упрощения работ. Выгоды от использования мобильных прокси смогут оценить и обычные пользователи, и те для кого интернет стал местом постоянной работы: маркетологи, арбитражники, разработчики и тестировщики программного обеспечения и многие другие.

Чтобы оценить все преимущества данного решения, вы можете бесплатно воспользоваться им на протяжении 2 часов в рамках тестового периода. Более подробная информация о мобильных прокси представлена по ссылке https://mobileproxy.space/user.html?buyproxy. Также в случае необходимости можно будет обратиться за дополнительными консультациями в службу технической поддержки, которая работает в режиме 24/7.