Браузерный фингерпринтинг в 2026: обзор сервиса TraceOff Suite и практические кейсы

Содержание статьи

- Введение: зачем управлять фингерпринтингом браузера в 2026

- Обзор сервиса: ключевые возможности и преимущества traceoff suite

- Сценарий 1. аудит утечек и соответствие политике приватности

- Сценарий 2. мульти-региональное тестирование ux и цен

- Сценарий 3. ad verification и проверка антифрод-моделей

- Сценарий 4. тестирование антиботов и нагрузочное моделирование (с разрешения)

- Сценарий 5. исследование рынка и конкурентный анализ без персонализации

- Сценарий 6. qa: воспроизведение багов и регресс в реальных окружениях

- Сценарий 7. поддержка удаленных команд и безопасный доступ к партнёрским средам

- Почему одних прокси недостаточно: разбор ограничений

- Сравнение с альтернативами

- Faq: практические вопросы

- Выводы: кому подойдет traceoff suite и как начать

Введение: зачем управлять фингерпринтингом браузера в 2026

В 2026 году фингерпринтинг браузера стал стандартизированным набором практик идентификации. Даже когда cookies теряют значимость, сайты продолжают узнавать нас по сотням сигналов: Canvas и WebGL, AudioContext, набор шрифтов, часовой пояс и локаль, WebRTC и медиа-устройства, Client Hints и User-Agent reduction, порядок HTTP-заголовков и версия TLS, JA3 и JA4, поведение таймеров, размеры экрана, поведение сенсоров, батареи и энергосбережения. Сочетая эти признаки, антибот-системы строят устойчивые отпечатки и связывают сессии. С одной стороны, это помогает бороться с фродом. С другой — мешает честным исследователям, QA-командам и специалистам по приватности тестировать сервисы без искажения данных и персонализации. Поэтому бизнесу нужен инструмент, который безопасно и законно управляет отпечатком для задач тестирования, верификации рекламы, мульти-регионального UX, аудита утечек и аналитики. Мы рассмотрим сервис TraceOff Suite — комплекс для контроля браузерного фингерпринта, который сочетает управление низкоуровневыми сигналами, прокси-оркестрацию, аудит, режимы совместимости с антиботами и API для автоматизации. И главное — разберем практическое применение: для кого, как использовать, какие результаты ожидать и где границы у прокси, если работать без управления отпечатком.

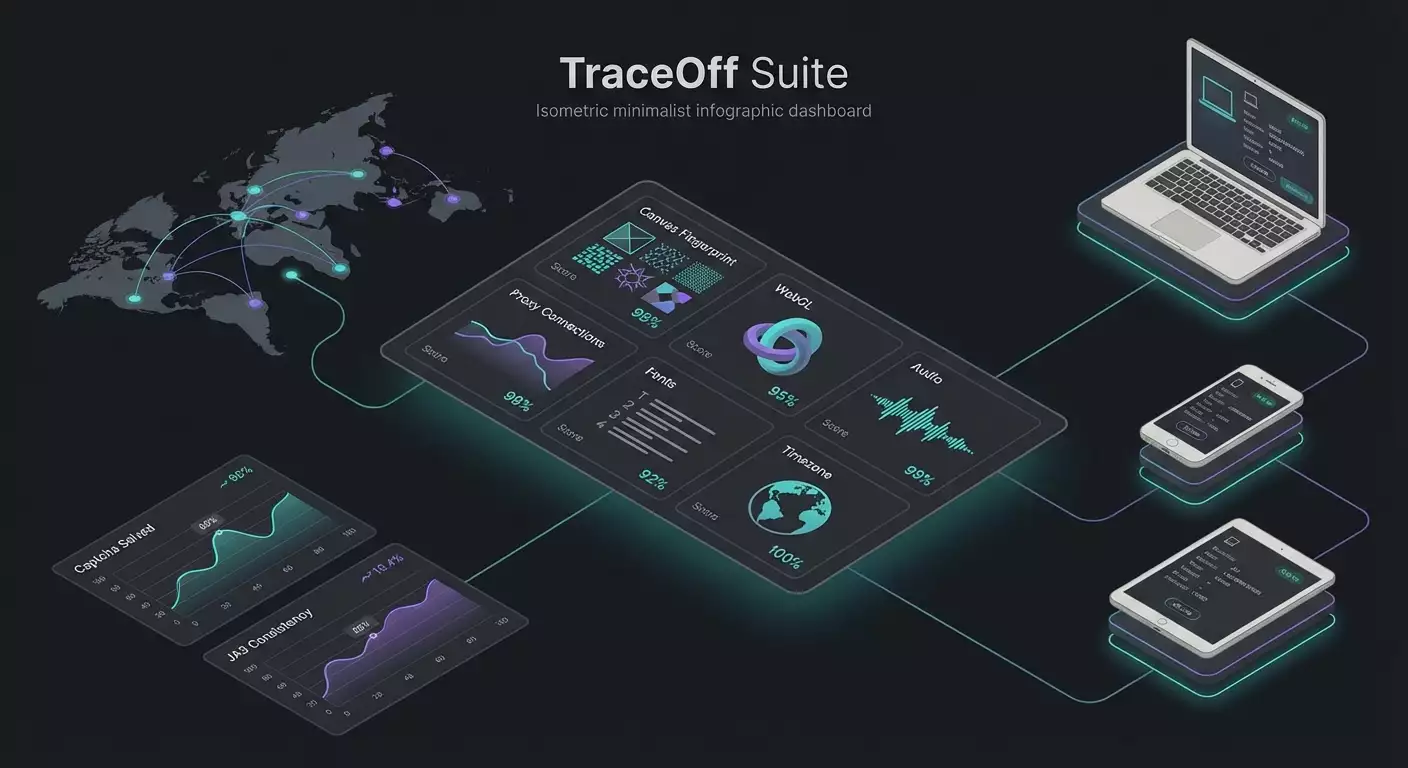

Обзор сервиса: ключевые возможности и преимущества TraceOff Suite

TraceOff Suite — это сервис для этичного и законного управления браузерной идентификацией. Он не обещает невозможного и не «ломает» антиботы. Он дает прозрачные инструменты, понятные отчеты и режимы совместимости, чтобы вы воспроизводили реальный контекст пользователя в рамках тестирования, аудита и исследований.

Ключевые модули

- Аудит Fingerprint: сканирует текущую конфигурацию браузера и сети. Покрывает Canvas/WebGL, AudioContext и OfflineAudioContext, WebRTC, медиадевайсы, Client Hints, UA Reduction, шрифты, список плагинов, языки, timeZone, hardwareConcurrency, deviceMemory, таймеры, Storage, cookie isolation, Local/Session/IndexedDB, TLS-отпечаток (JA3, JA4), порядок заголовков HTTP/2/3, DNS и WebDNS, IP/ASN/гео, наличие WebDriver, следы автоматизации.

- Профили и двигатели маскировки: создавайте профили устройств (настольные и мобильные), управляя отрисовкой Canvas/WebGL (сид, шум, тип GPU), аудио-подписью (добавочный шум, частота дискретизации), списком шрифтов (подмножество системных и вариативы), timeZone/Locale, медиадевайсами (эмуляция доступности), WebRTC (локальные и публичные IP), Client Hints (Sec-CH-UA-*), User-Agent (включая UA Reduction и консистентность с движком), размер экрана, DPR, Color Gamut, поддержка HDR, батарея, сенсоры, навигационные тайминги. Встроены режимы совместимости с популярными антибот-провайдерами.

- Proxy Orchestrator: подключение и ротация резидентских, мобильных, дата-центровых и провайдерских прокси. Проверка черных списков ASN, локации, скорости, стабильности TCP/TLS. Привязка конкретных прокси к профилю, ротация по событиям (ошибки, капчи, геофлаги).

- TLS Fingerprint Control: профилировка JA3/JA4, версия TLS, наборы шифров, порядок расширений, ALPN. Настраиваемые пресеты для реалистичных сочетаний «браузер + ОС + сеть».

- Cookie & Storage Isolation: раздельные хранилища, Import/Export для воспроизведения сессий тестирования и регресса.

- API и автоматизация: REST и локальный SDK. Управление профилями, прокси, аудитом, запуск сценариев, сбор телеметрии. Есть headful и headless режимы с блокировкой WebDriver следов.

- Командная работа и трайлоги: рабочие пространства, роли, журнал действий, а также «тепловая карта» обнаружений по проектам, чтобы видеть, где среда «светится» чаще.

- Режим «Privacy Sandbox aware»: корректная работа с Topics API, Protected Audience и Attribution Reporting. Никаких попыток «ломать песочницу», только предсказуемые сценарии тестирования.

Преимущества

- Комплексный подход: прокси сами по себе не решают проблему. TraceOff управляет и сетью, и отпечатком, и хранилищами, и таймингами.

- Верифицируемость: любой профиль можно аудировать. Вы видите, что сайт «видит» и почему.

- Совместимость: пресеты под реальные сочетания устройств. Меньше конфликтов, меньше аномалий.

- Этика и законность: производственные сценарии — тестирование, исследование и аудит. Сервис не предназначен для противоправной деятельности.

- Экономия: меньше ложных срабатываний антиботов при тестах и исследованиях, меньше потерь времени команд.

Сценарий 1. Аудит утечек и соответствие политике приватности

Для кого и для чего

Для DPO, Security и Privacy-инженеров, которые должны понимать, какие сигналы реально уходят при посещении внешних сайтов сотрудниками или тестовыми роботами. Цель — увидеть, какие элементы отпечатка уникальны и как их скорректировать в рамках корпоративной политики.

Как использовать

- Создайте проект «Privacy Audit» и добавьте список целевых доменов.

- Запустите Аудит Fingerprint в «чистом» профиле без модификаций — это базовый уровень утечек.

- Включите пресет «Корпоративный стандарт» (фиксированные timeZone/Locale, ограниченные шрифты, выключенный WebRTC, выверенный список Client Hints).

- Снова прогоните аудит по тем же доменам. Сравните отчеты: количество уникальных признаков и предсказуемость отпечатка.

- Настройте Proxy Orchestrator на корпоративный egress (ASN в белом списке, стабильный TLS, неизменный IP-пул).

- Зафиксируйте результаты, сохраните профиль и примените его к тестовым машинам.

Пример с результатами

В крупной финтех-компании аудит показал: 17 уникальных признаков, которые повышали вероятность связывания сессий внутренних тестов с прод-пользователями. После включения пресета и стандартизации Client Hints число высокоэнтропийных признаков сократилось на 41 процента, а «аномалий» WebRTC — до нуля. Команда безопасности получила воспроизводимые профили, снизив риск утечек контекста при тестах.

Лайфхаки и лучшие практики

- Консистентность прежде всего: если меняете UA, убедитесь, что CH-UA, плагины, канвас и список шрифтов соответствуют выбранной ОС и версии браузера.

- Откажитесь от «драматических» рандомизаций: они часто заметнее для антиботов, чем честный, но редкий профиль.

- Фиксируйте время: для регресса используйте одинаковые NTP настройки и пресет часового пояса.

Сценарий 2. Мульти-региональное тестирование UX и цен

Для кого и для чего

Для продактов, маркетинга и аналитиков ценового паритета. Цель — увидеть, как сайт отображается и ценообразуется для пользователей из разных стран, провайдеров и устройств без персонализационных «хвостов».

Пошаговая инструкция

- Создайте группу профилей «EMEA Test» с пресетами устройств: два десктопа и два смартфона.

- В Proxy Orchestrator подберите резидентские прокси из 6 стран. Проверьте ASN и скорость.

- Включите «чистые» хранилища и блокировку синхронизации аккаунтов. Отключите WebRTC утечки.

- Для каждого профиля настройте timeZone и Locale страны, скорректируйте список шрифтов (например, JP-локаль без кириллических гарнитур).

- Запустите сценарий обхода страниц с телеметрией DOM и скриншотами.

- Соберите результаты: цены, валюты, наличие персонализированных баннеров, наличие капч.

Пример с результатами

Маркетплейс исследовал страницы 12 регионов. До TraceOff в 18 процентах заходов появлялась капча. После выравнивания fingerprint-сигналов и выбора корректных резидентских ASN капча снизилась до 4 процентов, а расхождение цен due to гео-детекции стало воспроизводимым. Это позволило сформулировать четкие правила паритета и страницу подсказок для локалей.

Лайфхаки

- Не смешивайте IP и отпечаток: если меняете гео, обновляйте и локаль/таймзону/шрифты.

- Следите за TLS: местами IP «мобильный», а TLS остается «настольным». Используйте пресеты TLS под устройство.

- Теплая загрузка: включите «прогрев профиля» (несколько нейтральных визитов), чтобы минимизировать холодные аномалии.

Сценарий 3. Ad Verification и проверка антифрод-моделей

Для кого и для чего

Для ad ops, рекламодателей и агентств, которым нужно проверять показы, целевую видимость и качество трафика с авторизацией площадок. Цель — воспроизвести обычное устройство реального пользователя в разных сетях и без мешающих артефактов fingerprint-а.

Пошаговая инструкция

- Создайте профили «Desktop Consumer» и «Mobile Consumer» с типовыми GPU и аудио-конфигурациями.

- Настройте Proxy Orchestrator на резидентские IP конкретных провайдеров, которые совпадают с целевыми сегментами.

- Включите «режим совместимости с AdTech»: корректные Client Hints, разрешение Topics API, честная производительность.

- Соберите маршруты тестовых визитов, время на странице, скролл, видимость блоков.

- Сравните отчет Ad Verification с показателями кампании: расхождение, viewability, частота капч.

Пример с результатами

Агентство сравнило 5 площадок. При «сыром» прокси уровень капч был 22 процента, что искажало верификацию. С TraceOff Suite капча упала до 6 процентов за счет консистентного отпечатка и согласованных CH-UA. Доля валидных показов по независимым тегам выросла на 14 процентов. Бюджет перераспределили на 3 площадки с лучшей видимостью.

Лучшие практики

- Не отключайте все «шумные» сигналы: слишком стерильная среда настораживает антифрод.

- Консервативная ротация прокси: меняйте IP по завершении сессии, а не каждые несколько запросов.

- Синхронизируйте тайминги: реальные задержки сети и отрисовки важны для доверия модели.

Сценарий 4. Тестирование антиботов и нагрузочное моделирование (с разрешения)

Для кого и для чего

Для команд безопасности и SRE, которые проводят легитимные тесты собственной защиты. Цель — моделировать типовые профили пользователей и «умеренно шумные» профили автоматизации, чтобы измерять устойчивость правил и капч.

Как использовать

- Согласуйте тестовое окно и адреса с владельцами систем. Задайте цели, метрики, лимиты.

- Соберите «честные» профили (пользовательские) и «полуавтоматизированные» (добавленные WebDriver следы, измененные таймеры) для контрольной группы.

- Подготовьте 3 пула прокси: резидентские, мобильные, дата-центровые. Назначьте сценарии.

- Включите метрики: капча по частоте, отклонения сессий, среднее время ответа, влияние TLS профиля.

- Запустите шаговые нагрузки, повышая интенсивность, и анализируйте реакцию правил.

Пример с результатами

В e-commerce проекте изменение порядка HTTP/2 заголовков и несовпадение CH-UA увеличивали вероятность капчи на 37 процентов в полуавтоматизированной группе. После корректировки пресетов правил антибота и согласования CH-UA доля ложных положительных срабатываний на реальных пользователей снизилась на 11 процентов. Команда безопасности получила точные рекомендации по балансу между жесткостью и UX.

Советы

- Контрастные группы: всегда сравнивайте «реалистичный» и «нарочито автоматизированный» профили.

- TLS важен: JA3/JA4 часто становится неявным триггером. Используйте нативные пресеты.

- Логи без персональных данных: фильтруйте события до коллекторов, чтобы сохранять приватность.

Сценарий 5. Исследование рынка и конкурентный анализ без персонализации

Для кого и для чего

Для аналитиков и продуктов, которые собирают публичные данные о фичах, ценах и акциях. Цель — минимизировать персонализацию выдачи и блокировки, чтобы видеть реальную картину для разных сегментов.

Пошаговая инструкция

- Сформируйте профили «новых пользователей»: пустые хранилища, консистентные CH-UA, реальный набор шрифтов.

- Привяжите резидентские прокси из городов целевой аудитории.

- Настройте частоту визитов и паузы скролла, чтобы модель поведения была близкой к человеческой.

- Используйте модуль «снимки DOM» и сравнение верстки для выявления A/B.

- Зафиксируйте цены, доставки, варианты оплаты в одном временном окне.

Пример

Команда продукта проверила 8 конкурентов. При стандартном браузере они видели повторные акции и дисконт. С TraceOff, используя «новые профили» и корректные прокси, получили базовую витрину без персональных скидок. Разница в прайсе для 3 SKU составила до 12 процентов. Это помогло скорректировать собственную промо-стратегию.

Лайфхаки

- Дискавери-окно: делайте короткие, но регулярные замеры. Длинные сессии повышают риск персонализации.

- Не переусердствуйте с мобильными профилями: некоторые сайты агрессивно проверяют мобильные WebGL/Audio сигналы.

Сценарий 6. QA: воспроизведение багов и регресс в реальных окружениях

Для кого и для чего

Для инженеров QA и разработчиков. Цель — воспроизвести проблемы, которые возникают только у части пользователей из конкретных стран, провайдеров или устройств, и зафиксировать их в повторяемой среде.

Пошаговая инструкция

- Импортируйте из логов телеметрию проблемной сессии: OS, браузер, окно, DPR, гео, сеть.

- Создайте профиль в TraceOff с этим окружением: UA, CH-UA, шрифты, WebGL, Audio, таймзона.

- Подберите прокси с нужным ASN и задержкой, настройте TLS пресет.

- Импортируйте cookies или восстановите path до бага через сценарий.

- Включите запись HAR, скринкаст и трейс рендеринга.

Пример

Мобильный пользователь из Испании получал белый экран на странице оплаты. QA воспроизвели: профилировка показала конфликт шагов отрисовки при Low-End GPU и порогах энергосбережения. После фикса аномалия исчезла. Время воспроизведения багов сократилось на 60 процентов за счет готовых пресетов окружений.

Рекомендации

- Границы производительности: не забывайте включать имитацию слабых устройств через понижение FPS и ограничение таймеров.

- Одинаковая база шрифтов: несовпадение гарнитур часто приводит к отличиям в разметке и переполнениям.

Сценарий 7. Поддержка удаленных команд и безопасный доступ к партнёрским средам

Для кого и для чего

Для сервисных и партнерских команд, которым нужно безопасно и предсказуемо заходить в внешние партнерские кабинеты из разных регионов и при этом не смешивать рабочие и личные профили.

Как использовать

- Создайте «рабочие пространства» для клиентов, с отдельными профилями и изолированными хранилищами.

- Назначьте резидентские IP в нужных странах, закрепите IP за профилем.

- Зафиксируйте отпечаток (Canvas/WebGL/Audio/Fonts), чтобы минимизировать срабатывания аномалий при повторных визитах.

- Включите строгие роли и журнал действий. Экспортируйте артефакты только через зашифрованное хранилище.

Кейс

Аутсорс-команда сократила время на вход в 5 партнерских кабинетов на 35 процентов за счет стабильных профилей и отсутствия повторных проверок безопасности. Жалобы на «подозрительную активность» упали почти до нуля, поскольку отпечаток и сеть оставались консистентными.

Лайфхаки

- Не меняйте часто IP: партнерские системы любят стабильность.

- Согласованная локаль: избегайте смешения языков интерфейса и форматов даты/времени.

Почему одних прокси недостаточно: разбор ограничений

Прокси важны, но они не решают проблему отпечатка. Вот где они не спасают:

- WebGL и Canvas: аппаратная отрисовка выдаёт GPU и драйверы. Прокси это не изменит.

- AudioContext: особенности микшера ОС и аудиодрайверов дают устойчивый отпечаток.

- Шрифты: набор гарнитур и их метрики — сильный сигнал. Прокси не влияет.

- Client Hints и UA Reduction: серверы читают согласованные поля, несовпадения легко ловятся.

- WebRTC: локальные IP и медиадевайсы просачиваются без корректной маскировки.

- TLS-профиль (JA3/JA4): шифры и расширения формируют сетевой отпечаток, независимый от IP.

- Порядок заголовков и поведение таймеров: косвенно выдают библиотеку автоматизации.

Вывод: прокси — только часть картины. Нужна синхронизированная настройка сети, браузера и устройства. TraceOff Suite решает эту задачу комплексно.

Сравнение с альтернативами

Прокси/VPN-решения

Плюсы: простота, дешевая смена IP. Минусы: не управляют отпечатком, часто имеют «шумные» ASN. TraceOff добавляет аудит и профилировку: меньше блокировок при тех же IP.

Плагины «рандомизаторы»

Плюсы: быстрый старт. Минусы: неконсистентная рандомизация, конфликт с CH-UA, ломают реальную совместимость. TraceOff использует консистентные пресеты и режимы совместимости.

Чистый headless

Плюсы: скорость. Минусы: заметные следы автоматизации. TraceOff поддерживает headful-режим и блокирует явные индикаторы WebDriver, обеспечивая реалистичные тайминги.

Самописные скрипты

Плюсы: гибкость. Минусы: высокая стоимость поддержки и риски несовместимости при обновлениях браузера и Privacy Sandbox. TraceOff поставляет обновляемые пресеты и аудит для контроля изменений.

Антидетект-браузеры общего назначения

Плюсы: много настроек. Минусы: часто ориентированы на обход, а не на прозрачный аудит и совместимость с корпоративными требованиями. TraceOff фокусируется на законных сценариях, командной работе и верифицируемости.

FAQ: практические вопросы

1. Это легально?

Да, при использовании для законных целей: тестирование, аудит, исследование, качество и безопасность. Не применяйте для противоправной деятельности. Соблюдайте условия сайтов и законы вашей юрисдикции.

2. Поможет ли только прокси?

Нет. Прокси меняет IP, но не устраняет отпечаток Canvas/WebGL/Audio, шрифты и TLS-профиль. Нужен комплексный подход.

3. Как не «перестараться» с маскировкой?

Выбирайте консистентные пресеты: ОС, браузер, CH-UA, шрифты, timezone и GPU должны совпадать. Избегайте «тотального» рандома.

4. Что с Privacy Sandbox в 2025-2026?

TraceOff учитывает Topics API и сокращение UA. Вы можете воспроизводить сценарии с различными уровнями сигналов при соблюдении правил песочницы.

5. Можно ли использовать headless?

Да, но для реалистичности лучше headful. В headless включайте блокировку WebDriver-следов и согласуйте тайминги.

6. Как понимать отчеты аудита?

Сервис выделяет энтропию признаков, видимость для скриптов и риски несовпадений. Сравнивайте до/после профиля и корректируйте настройки.

7. Что такое JA3/JA4 и зачем они мне?

Это отпечатки TLS рукопожатия. Несовместимость между «видимым» браузером и TLS профилем часто вызывает подозрения. Используйте пресеты TLS под платформу.

8. Как безопасно работать командами?

Разделяйте рабочие пространства, используйте роли, журнал действий, закрепляйте профили за задачами, не смешивайте хранилища.

9. Почему появляется капча, хотя у меня резидентский прокси?

Вероятны несовпадения в CH-UA, шрифтах, таймзоне или TLS-профиле, а также поведение таймеров. Прогоните аудит и примените режим совместимости.

10. Можно ли полностью «раствориться»?

Нет. Цель — не исчезнуть, а управлять рисками, тестировать честно и воспроизводимо. Прозрачность и консистентность лучше, чем попытка абсолютной скрытности.

Выводы: кому подойдет TraceOff Suite и как начать

TraceOff Suite — инструмент для тех, кто работает с реальным вебом и хочет получить предсказуемые результаты без искажений персонализации и ложных срабатываний антиботов. Он подходит:

- Продуктовым и маркетинговым командам для мульти-региональных исследований и проверок ценового паритета.

- Ad ops и агентствам для верификации показов и проверки качества трафика.

- QA-инженерам для воспроизведения багов в специфических окружениях.

- Security и SRE для этичного нагрузочного тестирования и настройки правил защиты.

- Privacy и DPO для аудита утечек и стандартизации корпоративных профилей.

Как начать:

- Запустите аудит текущей среды и зафиксируйте базовые утечки.

- Создайте 2-3 пресета под ваши ключевые платформы и регионы.

- Подключите Proxy Orchestrator и подберите резидентские ASN.

- Включите TLS-пресеты и проверьте согласованность CH-UA.

- Опишите сценарии, добавьте телеметрию и начните сбор репортов.

И помните: прокси — это только адрес. Консистентный отпечаток — это доверие. А доверие — это качество ваших данных, тестов и решений в 2026 году.