Функция Local Administrator Protection в Windows 11: знакомимся с особенностями

Содержание статьи

- Что представляет собой опция local administrator protection

- Как работали административные аккаунты до local administrator protection

- Какие изменения произошли после того, как появилась local administrator protection

- Включаем функцию local administrator protection: основные способы

- Что будет происходить в фоновом режиме при работе local administrator protection

- Повышение привилегий с local administrator protection

- Роль appinfo.dll в local administrator protection

- Инструкция по повышению привилегий local administrator protection

- Подводим итоги

Самая первая версия операционной системы Windows появилась в очень далеком 1985 году. Изначально она представляла собой всего лишь графическую надстройку над DOS, а вот как самостоятельный продукт была запущена на рынок уже практически спустя 10 лет, а именно в августе 1995 года. Почти за 30 лет своей работы на рынке она успела завоевать всеобщее признание, став одной из наиболее популярных операционных систем по всему миру. За этот период Windows претерпела массу изменений, доработок. Среди всех версий, что появлялись на рынке, были очень успешные, а также те, что не получили у пользовательской аудитории достаточно положительных откликов. Но все же ее популярность остается на очень высоком уровне.

И вот в 2021 году корпорация Microsoft представила мировой общественности очередную версию операционной системы, а именно Windows 11. В ней было реализовано множество достаточно передовых решений, изменений, улучшений в сравнении с предыдущими вариантами. Так, многие пользователи отметили то, насколько серьезный шаг вперед был совершен здесь во многих направлениях. В частности, отмечается более удобный, продуманный и функциональный интерфейс, масса передовых возможностей для геймеров, улучшенная производительность, более высокие показатели безопасности и глубокая интеграция с сопутствующими приложениями, обеспечивающими повышенное удобство и функциональность в рабочем процессе.

Внедрение передовых технологий — это то, что позволило улучшить пользовательский опыт при работе с компьютером, повысить производительность работ, держать под надежной защитой персональные данные. Все те улучшения, что произошли в 11 версии операционной системы коснулись не только обычных пользователей бытовых персональных компьютеров. Ощутимые изменения также заметили системные администраторы и все те, кто работает с локальными сетями. В частности, речь идет о такой новой функции, как Local Administrator Protection. Ее действия направлены на устранение постоянных административных привилегий, ведь именно они согласно последним исследованиям достаточно часто становились наиболее уязвимым местом в системе безопасности и делали успешными хакерские атаки на локальные сети.

В рамках сегодняшнего обзора остановимся подробно на том, что же представляет собой опция Local Administrator Protection в Windows 11, познакомимся с особенностями работы «теневых аккаунтов». Поговорим о том, как обеспечить защиту прав локального администратора. Расскажем, как включить данную функцию в работу и приоткроем особенности ее работы в фоновом режиме. Распишем процесс повышение привилегий шаг за шагом. Представленная информация позволит вам сориентироваться в таком нововведении Windows 11 как Local Administrator Protection, а также выполнить все необходимые настройки максимально оперативно и без лишних затрат времени.

Что представляет собой опция Local Administrator Protection

Такое нововведение в операционной системе Windows 11 как Local Administrator Protection предназначается для устранения постоянных административных прав. На смену традиционному решению теперь пришло использование скрытого механизм повышения привилегий, в рамках которого будут предоставляться соответствующие права доступа непосредственно по мере возникновения необходимости. То есть повышенные права не будут использоваться до тех пор, пока в них не возникнет насущная необходимость. Но при этом все настройки будут оставаться активными.

Вы должны понимать, что наличие на любом пользовательском устройстве с операционной системой Windows прав локального администратора уже само по себе открывает неограниченные возможности в доступе к любым настройкам. С одной стороны, это достаточно удобно, так как обеспечивает максимальную функциональность и гибкость в рабочем процессе. Но вот с другой — наличие подобных прав становится причиной серьезных уязвимостей. Дело в том, что если злоумышленникам удастся получить доступ к аккаунту администратора, то все устройства, подключенные к локальной сети, окажутся скомпрометированным, а важная информация может быть похищена. Именно к такому способу чаще всего и прибегают злоумышленники, желающие получить контроль над системой.

На протяжении достаточно длительного периода времени для минимизации подобного риска повсеместное использовалась технология, получившая название User Account Control (UAC), то есть Контроль учетных записей пользователей, а также split token (разделенные токены). Это то, что позволяло запускать на выполнение задачи, имеющие повышенные привилегии в достаточно ограниченном административном поле. На практике такие методики показали себя как достаточно эффективные, но все же злоумышленники научились их обходить.

Функция Local Administrator Protection, встроенная в Windows 11 призвана решить данную зависимость, значительно повысить показатели безопасности работы для локальных администраторов. Здесь уже разработчики ушли от классического использования разделенных токенов, заменив их на более передовую систему System Managed Admin Account (в DLL-файлах ее называют ShadowAdmin). Суть состоит в том, что аккаунт будет создаваться динамически по мере возникновения такой необходимости и автоматически связываться с основным административным аккаунтом.

В итоге можно будет выполнять задачи, имеющие повышенные привилегии в отдельно взятом контексте. Благодаря этому минимизируется доступ к правам администратора, что позволяет сформировать надежную изолированную среду. Для выполнения привилегированных операций. Подобное решение смело может использоваться на практике во многих локальных системах, обеспечивая действительно высокие показатели безопасности системы и ее стойкости к различного рода уязвимости.

Как работали административные аккаунты до Local Administrator Protection

До того как в Windows появилась функция Local Administrator Protection, работа операционной системы при подключении администратора работала следующим образом. Изначально создавалось 2 токена:

- Admin token. Здесь подразумевалось наличие полных административных прав. Такое решение использовалось в повседневных задачах, как вариант при открытии файлов, веб-серфинге и позволяло значительно снизить риски.

- Split token. Здесь уже административные права были ограничены. Они выделялись для решения узкопрофильных задач, требующих обеспечения высоких показателей безопасности и анонимности.

Но в процессе установки программ или же внесении системных изменений появлялось всплывающее окно UAC с вопросом о том, действительно ли пользователь для решения той или иной задачи хотел бы использовать административные права доступа. И здесь человеку необходимо было или подтвердить, или опровергнуть такое действие. В том случае, если он нажимал на кнопку «Да», то программа уже дальше запускалась с учетом всех привилегий администратора. Они оставались активными вплоть до того, пока это приложение не закрывалось.

Такой подход был призван обеспечить достаточно высокие показатели безопасности пользовательских устройств, в частности, защитить их от случайного запуска вредоносного программного обеспечения. Но при этом токен администратора все равно оставался уязвимым для более сложных и изощренных задач. Как вариант, вредоносное программное обеспечение оставалось в режиме ожидания на протяжении определенного периода времени вплоть до тех пор, пока пользователь не запускал одно из привилегированных действий, а далее уже хакеры могли перехватить этот токен и использовать в последующем в своих целях.

Какие изменения произошли после того, как появилась Local Administrator Protection

С момента появления в Windows 11 функции Local Administrator Protection управление токенами претерпело кардинальные изменения. Теперь уже система не использует токен администратора в прямой привязке к пользовательскому аккаунту. Windows 11 теперь стала перемещать токен в скрытый профиль администратора, находящийся под прямым управлением системы. Если говорить более простым языком, то мы просто забрали у администратора его ключ и закрыли его в надежном сейфе до тех пор, пока в нем не возникнет реальная необходимость. А вот код от этого сейфа имеется только у операционной системы.

Теперь, если у пользователя возникает необходимость выполнить ту или иную задачу, для которой требуется наличие повышенных привилегий, Windows не будет сразу же активировать токен администратора. Изначально он переключится на новый, управляемый профиль, пребывающий в изолированной среде и использующий токен только для решения определенной задачи. После того как данные работы будут выполнены, этот доступ снова блокируется и опять отправляется в режим ожидания до тех пор, пока пользователь не столкнется с повторным решением такой задачи. То есть, даже в том случае, если в вашей системе уже будет находиться вредоносное программное обеспечение в режиме ожидания, то оно не сможет перехватить token администратора, благодаря чему и достигаются более высокие показатели защищенности работы.

Использование на практике такого решения, как Local Administrator Protection позволяет минимизировать объемы атакуемой поверхности путем динамического формирования и связывания между собой System Managed Admin Account и локального администратора в комплексе с повышением привилегий в том случае, если в этом будет возникать необходимость. Также хотим напомнить о таком решении, как Endpoint Privilege Management (EPM), который использует виртуальный аккаунт для того, чтобы повысить свои привилегии доступа. Так вот, в сравнении с ним System Managed Admin Account представлено уже в виде постоянной учетной записи, которая будет храниться в SAM-базе до тех пор, пока в ней не будет возникать необходимость.

Включаем функцию Local Administrator Protection: основные способы

Для того чтобы активировать функцию Local Administrator Protection на устройстве с операционной системой Windows 11 вы можете использовать один из 2 способов:

- Групповая политика, то есть Group Policy.

- Облачное решение для управления конечными точками Intune.

Рассмотрим более подробно оба варианта.

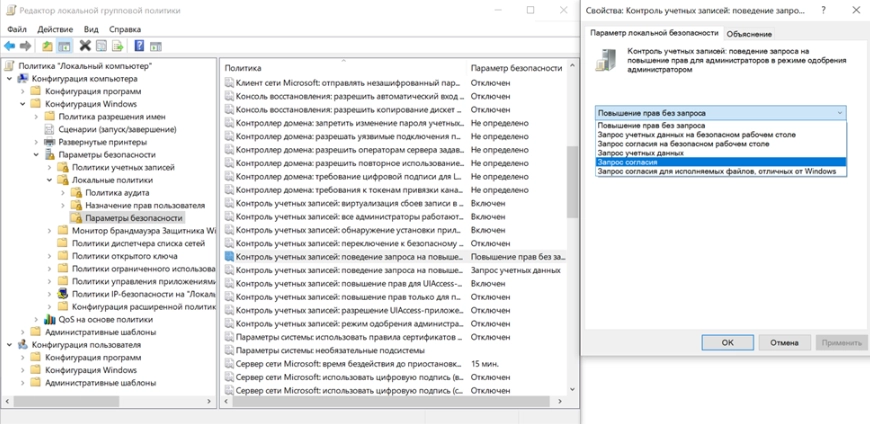

Активация Local Administrator Protection через групповую политику

Для того чтобы запустить в работу Local Administrator Protection через Group Policy вам необходимо выполнить ряд несложных действий, следуя нашим рекомендациям:

- Запустите у себя на устройстве редактор локальной групповой политики gpedit.msc.

- Здесь нас интересует такой раздел, как «Конфигурация компьютера». Далее выбираем опцию «Конфигурация Windows», а уже из нее переходим во вкладку «Параметры безопасности». Из всех параметров, представленных здесь выбираем изначально «Локальные политики», а следом за этим — «Параметры безопасности».

- Теперь настраиваем такой параметр, как «Контроль учетных записей». На этом этапе вам необходимо будет активировать режим одобрения администратора с защитой администратора.

На этом все настройки завершили. Для того чтобы окончательно запустить работу Local Administrator Protection вам необходимо будет перезагрузить свой персональный компьютер или ноутбук.

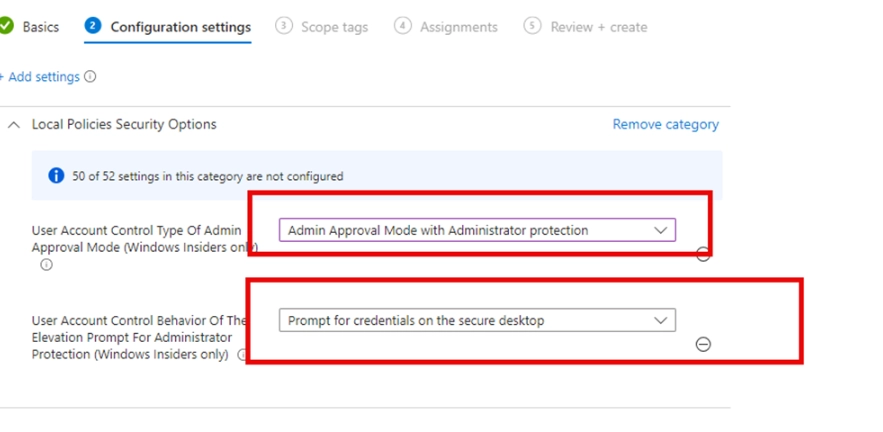

Активация Local Administrator Protection через Intune

Еще один вариант запустить Local Administrator Protection в работу на вашем устройстве — использовать облачное решение для управления конечными точками Intune. Для решения поставленной задачи следуйте нашим рекомендациям:

- Войдите со своего устройства в Intune Portal. Здесь отыщите вкладку Settings Catalog для того, чтобы создать свою Политику.

- Настраиваем контроль учетных записей. В данном случае нам необходимо активировать режим одобрения администратора с наличием расширенной защищенности привилегий.

- Одобрите запрос на подтверждение повышенных привилегий на защищенном рабочем столе.

Далее вам останется только применить настроенную Политику и перезагрузить свой персональный компьютер или ноутбук для окончательной активации Local Administrator Protection.

Что будет происходить в фоновом режиме при работе Local Administrator Protection

После того как вы активируете на своем пользовательском устройстве функцию Local Administrator Protection, операционная система в динамическом режиме создаст отдельный System Managed Admin Account для каждого из локальных администраторов, работающих в вашей сети. Для реализации такой задачи используется специальная функция samsrv.dll, то есть ShadowAdminAccount::CreateShadowAdminAccount. В итоге создается новый аккаунт, которому присваивается случайное имя.

Здесь не принципиально, какой вариант вы будете использовать. Но важно подумать о собственном удобстве: вы должны легко идентифицировать отдельные аккаунты. Поэтому универсальным решение в данном случае будет задание такого названия аккаунта, который содержал бы имя вашего локального администратора, как вариант ADMIN_Ivan, ADMIN_Egor либо же ADMIN_Ivanov и пр. Благодаря этому вы сможете максимально легко и просто распределять права доступа и избегать путаницы.

В итоге у вас должны появиться отдельные так называемые «теневые» аккаунты для каждого администратора, работающего в вашей локальной сети. Единственное исключение — это та учетная запись, которая будет управляться Windows LAPS. Здесь вам просто надо следовать правилу: количество аккаунтов — это число системных администраторов, работающих в вашей компании и еще один дополнительный аккаунт.

После того как вы активируете опцию Local Administrator Protection и перезагрузите свой компьютер, все последующее выполнение команд от имени администратора будет сопровождаться дополнительным запросом от системы на подтверждение или же введение учетных данных исходя из того, какие настройки UAC изначально были заданы вами.

Также в рандомном порядке будут присваиваться имена двум специфическим атрибутам, основанным на данных SAM, в частности:

- ShadowAccountForwardLinkSid. Этот атрибут формируется непосредственно в реестре основного аккаунта администратора вашей локальной сети и будет связывать его с каждым из новых System Managed Admin Account, загнанных вами.

- ShadowAccountBackLinkSid. Этот атрибут создается непосредственно в реестре System Managed Admin Account и предназначается для обеспечения взаимодействия между ним и основным административным аккаунтом.

После того как вы создадите и привяжете функции между основным и дополнительными аккаунтами администраторов (реализуете связку ShadowAdminAccount::AddAccountToLocalAdministratorsGroup), система автоматически добавит в группу дополнительную учетную запись каждого из локальных администраторов. Если воспользуетесь командой whoami /groups, то сможете увидеть, как к группе локальных администраторов будет подключаться новый System Managed Admin Account.

Реализация на практике такой интеграции будет указывать на то, что каждый из локальных администраторов получает все необходимые права для выполнения определенных привилегированных операций. Но при этом исключается необходимость использования разделенных токенов.

Повышение привилегий с Local Administrator Protection

Мы уже упоминали о том, что функция Local Administrator Protection станет доступна вам после ее активации и перезагрузки вашего пользовательского устройства. Уже первая ваша попытка запустить командную строку непосредственно от имени администратора приведет к тому, что система направит вам дополнительный запрос на введение учетных данных или же на соответствующее подтверждение в зависимости от того, какие настройки контроля учетных записей были ранее выполнены вами.

При повышении привилегий с активированной защитой администратора вы увидите не классическое окошко UAC, характерное для всех пользовательских подключений, а совершенно обновленное окно безопасности операционной системы Windows 11. Как только вы подтвердите запуск или же ведете свой логин и пароль, то командная строка автоматически откроется уже в контексте непосредственно вашей System Managed Admin Account.

Роль Appinfo.dll в Local Administrator Protection

Начнем с того, что Appinfo.dll (Application Information Service) — это файл Dynamic Link Library (DLL), относящаяся к ключевым системным файлам операционной системы Windows. В своем большинстве он содержит набор основных процедур и функций драйвера, которые в последующем могут применяться в ОС. Его можно назвать одним из наиболее важных компонентов в обеспечении корректной работы всех программ и приложений в операционной системе. Он в обязательном порядке должен присутствовать на вашем устройстве, ведь в противном случае вы не сможете организовать корректную работу связанного программного обеспечения. То есть Appinfo.dll входит в службу Windows Application Information Service, которая имеет прямую взаимосвязь с обработкой UAC.

Данная библиотека берет на себя полное управление процессом взаимодействия между UIPI (User Interface Privilege Isolation), выполняет манипуляции с токенами, а также определяет необходимость запуска того или иного приложения от имени обычного пользователя или же администратора, имеющего повышенные права доступа. То есть, каждый раз, когда пользователи или отдельное приложение будут запускать процесс взаимодействия, который невозможно реализовать без наличия прав администратора, appinfo.dll выполнит проверку такого запроса, а уже далее определит, предоставлять ли соответствующие права доступа или же нет.

Наиболее очевидной функцией здесь будет запуск опции consent.exe, отображающей классическое окошко UAC для запроса подтверждение на повышение привилегий в рамках определенного рабочего процесса.

Инструкция по повышению привилегий Local Administrator Protection

Весь процесс повышения привилегий с использованием Local Administrator Protection предполагает реализацию ряда последовательных этапов:

- Инициация и проверка реестра. Как только система получит запрос на инициализацию действий, предполагающих подключение повышенных прав доступа библиотека Appinfo.dll выполнит проверку реестра. Здесь она будет искать ключ TypeOfAdminApprovalMode. В том случае, есть ли в данный момент времени у вас активирован режим Admin Approval Mode, предполагающий защиту административного аккаунта, Appinfo.dll автоматически сделает заключение, что данный запрос в обязательном порядке предполагает обработку с применением не стандартного режима одобрения со стороны администратора, а непосредственно с использованием System Managed Admin Account. Благодаря этому запускается в работу соответствующий алгоритм.

- Запуск Consent.exe. После того как система выполнит проверку ее реестра и убедится в корректности действия, запускается функция Consent.exe, предполагающая обработку запроса на повышение административных прав доступа. Среди прочего Consent.exe подключиться к базе данных SAM, считает из него файл Forward Link SID в записи главного администратора и в последующем выполнит его проверку в System Managed Admin Account по такому параметру, как Back Link SID. На этом этапе формируется уже безопасная связь между основным администратором и учетной записью того системного администратора, права доступа которого предполагают возможность выполнение предстоящей задачи. При этом все операции по повышению прав будут проходить в полностью изолированном профиле дополнительной учетной записи локального системного администратора.

- Переключение на содержание System Managed Admin Account. Как только система убедится в корректности всех выполненных работ на предыдущем этапе, Appinfo.dll в автоматическом режиме переключит активную сессию уже непосредственно на контекст System Managed Admin Account. При этом окошко UAC будет использовать в работе режим Admin Approval Mode. Здесь уже будут присутствовать специальные индикаторы, наделенные визуальной составляющей, в частности здесь уже будут присутствовать заголовки «Безопасность Windows» и соответствующая цветовая схема, отображающая работу системы в изолированном контексте.

- Запуск задачи в безопасном режиме. На этом этапе уже выполняется непосредственный запуск рабочего процесса, но уже под учетной записью системного администратора. Благодаря этому рабочий процесс изолируется от контекста основного администратора, то есть действия будут выполняться в закрытой локальной среде.

- Проверка безопасности подключения через базу данных SAM. Это последний этап в реализации повышенных привилегий через функцию Local Administrator Protection. На протяжении всего процесса, который мы описали выше, то есть в ходе повышение уровня полномочий операционная система с определенной периодичностью будет возвращаться к записям Forward Link SID и Back Link SID, постоянно убеждаясь, что легитимность запроса остается актуальной. Благодаря этому хакеры не смогут выдавать запущенные ими мошеннические процессы за учетную запись локального системного администратора, что уже само по себе обеспечит достаточно хороший показатели безопасности. Реализуются все это путем формирования строгой изоляционной среды для каждого отдельно взятого локального аккаунта и соответствующих привилегий.

То есть Local Administrator Protection — это действительно передовой инструмент в обеспечении высоких показателей безопасности при работе в локальных сетях и одно из наиболее передовых нововведений в обновленной операционной системе Windows 11. Обеспечивается это путем формирования защищенной локальной среды и грамотным распределением привилегий.

Подводим итоги

Многие специалисты, которые занимались более глубоким и комплексным анализом данного вопроса, пришли к выводу, что интеграция Local Administrator Protection в общую концепцию System Managed Admin Account — это достаточно серьезные изменения и перспективный вклад в процесс управления правами локальных администраторов в целом. Благодаря этому разработчиком Microsoft удалось устранить массу классических уязвимостей UAC, что были актуальными еще относительно до недавнего времени. Теперь те задачи, реализация которых требует наличия прав доступа с повышенными привилегиями, отделяется от базового контекста обычного пользователя, ежедневно решающего однотипные и стандартные задачи.

То есть Local Administrator Protection — это то, что обеспечит максимально безопасную и стабильную работу локальных администраторов. А еще это решение задает совершенно новые стандарты в сфере информационной безопасности как таковой и трансформирует локальные административные привилегии в тщательно охраняемый ресурс, исключая их постоянную подверженность повышенному риску.

Тем, кто хотел бы обеспечить себе высокие показатели безопасности, анонимности работы в сети рекомендуем обратить внимание на такой продукт, как мобильные прокси от сервиса MobileProxy.Space. Также с их помощью вы сможете обходить любые региональные ограничения, блокировки доступа, заниматься мультиаккаунтингом, веб-скрапингом, использовать многие другие автоматизированные решения для оптимизации рабочих процессов без риска попасть под бан системы. То есть ваша работа в интернете будет максимально функциональной, удобной, стабильно и защищенной от разных хакерских воздействий. Вы можете внедрить данные мобильное прокси непосредственно в операционную систему Windows 11, потратив на выполнение этих работ минимум времени и усилий.

Пройдите по ссылке https://mobileproxy.space/user.html?buyproxy, чтобы более подробно познакомиться с данным продуктом, оценить его широкие функциональные возможности, доступные тарифы. Также вы можете воспользоваться бесплатным тестированием на протяжении 2 часов, чтобы окончательно убедиться в целесообразности такой покупки. Если в последующей работе у вас будут возникать сложности, потребуется помощь специалистов, круглосуточная служба технической поддержки всегда на связи.